2024警察大学第七届“精武杯”电子数据取证技能比武wp

2024警察大学第七届“精武杯”电子数据取证技能比武wp

2024警察大学第七届“精武杯”电子数据取证技能比武题目列表

1 | 计算机和手机取证 |

题目解析

计算机和手机取证

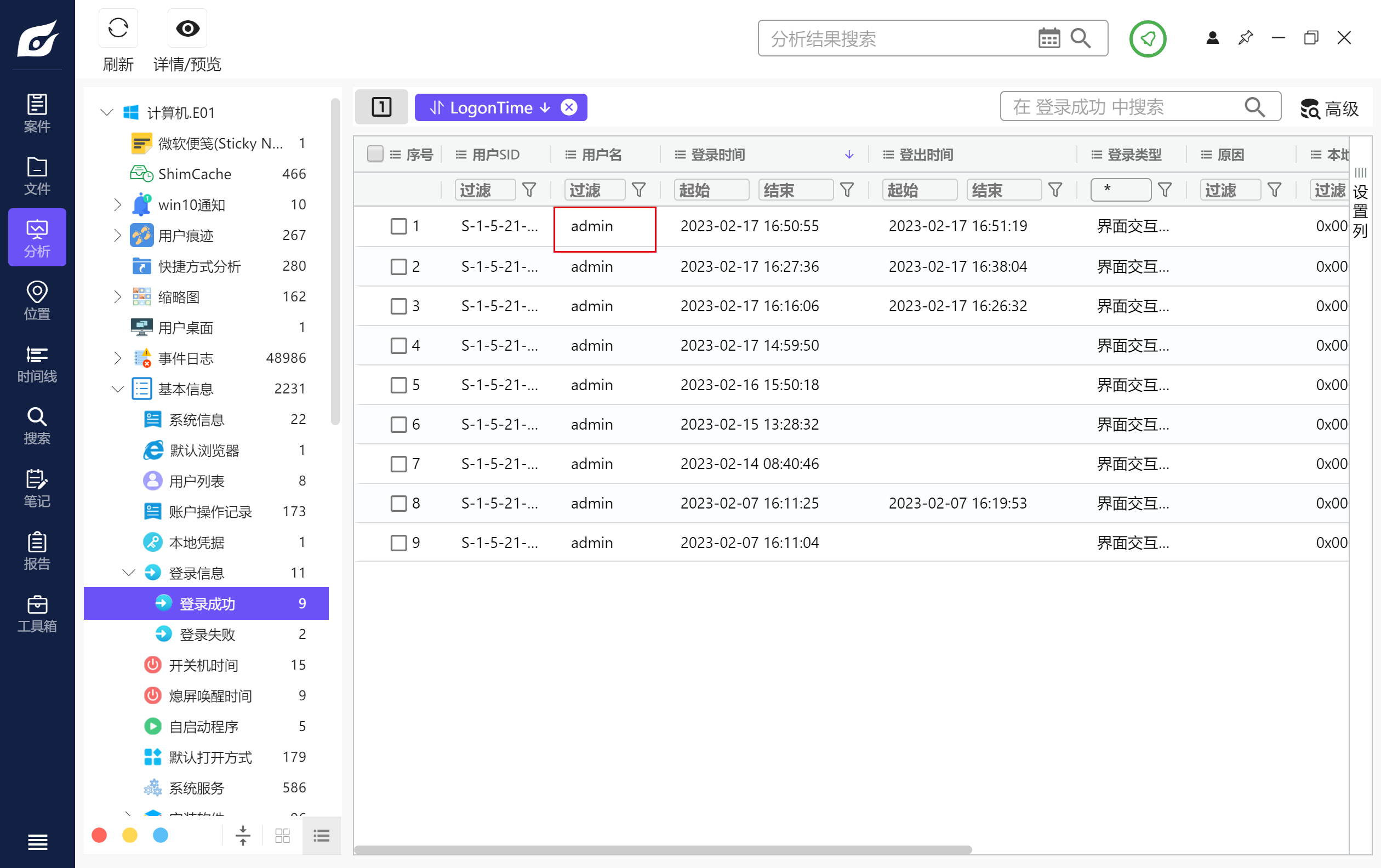

1. 请综合分析计算机和手机检材,计算机最近一次登录的账户名是

admin

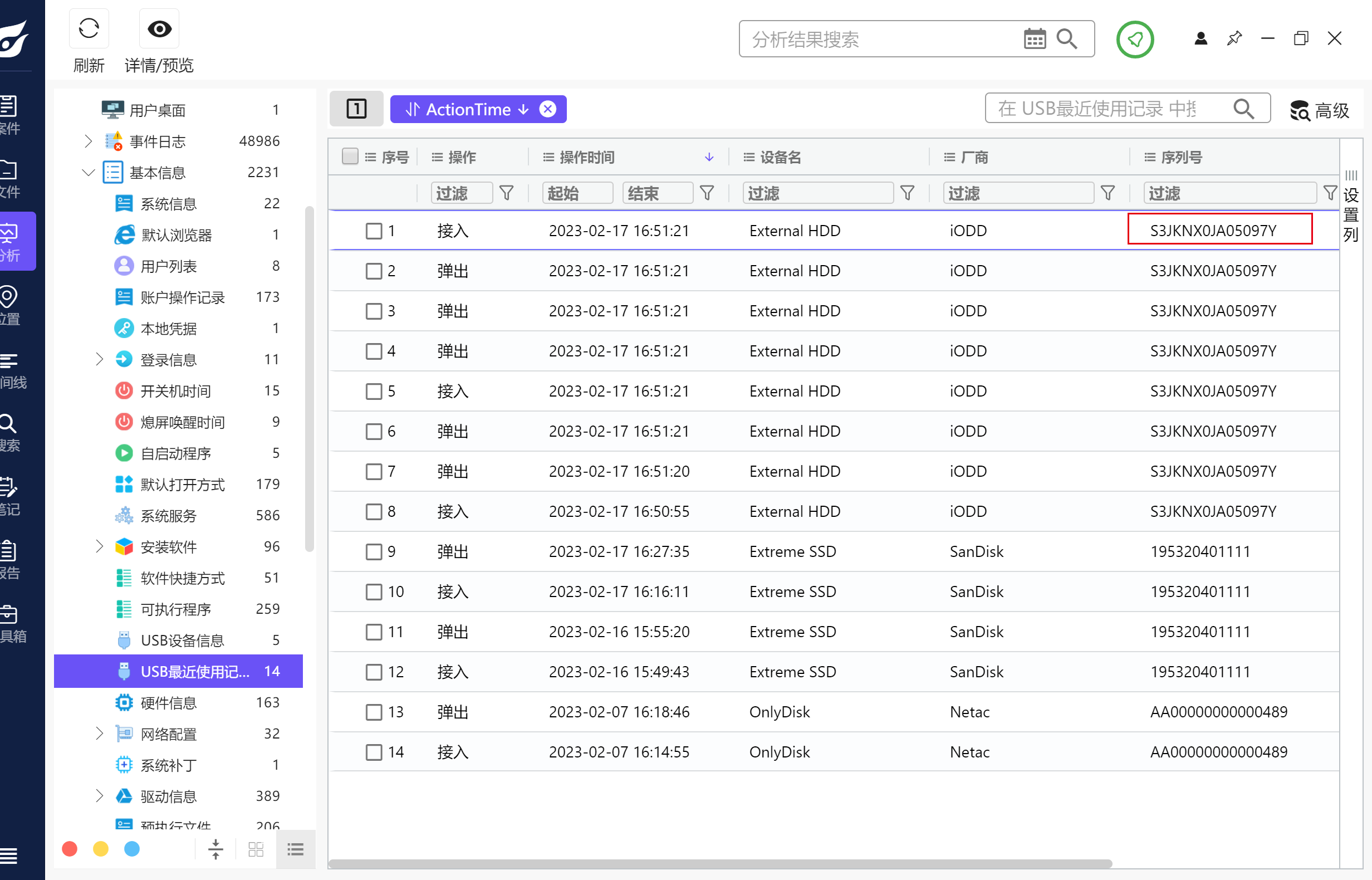

2. 请综合分析计算机和手机检材,计算机最近一次插入的USB存储设备串号是

S3JKNX0JA05097Y

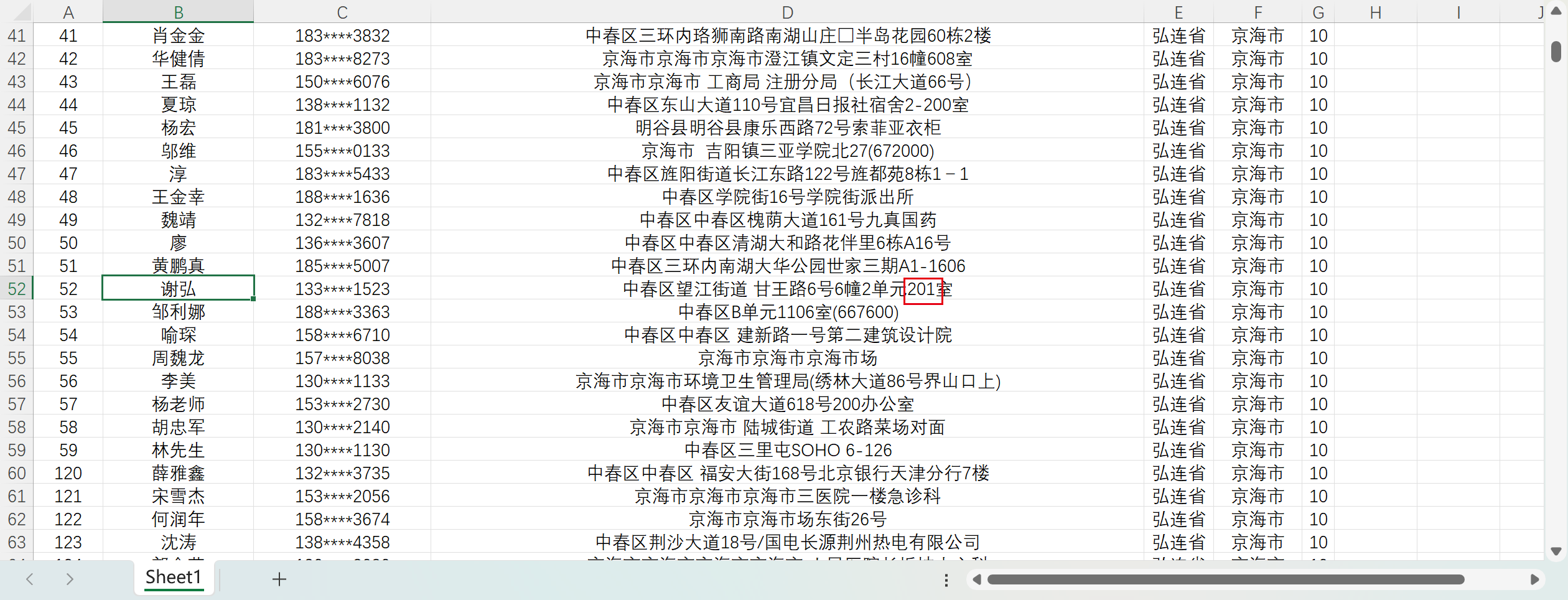

3. 请综合分析计算机和手机检材,谢弘的房间号是()室

这个真没想到;在PC检材部分有4个伪装成压缩包的xlsx

改格式后打开顺丰1k.xlsx搜索谢弘发现答案;可能一开始将其当作地址搜索的思路就是不对的,这种细节信息要么出现在图片里,要么在文档或者聊天记录里;另外嫌疑人手机里面的那些产权信息也很有误导性,让人以为信息就在手机里;(我太菜了)

201

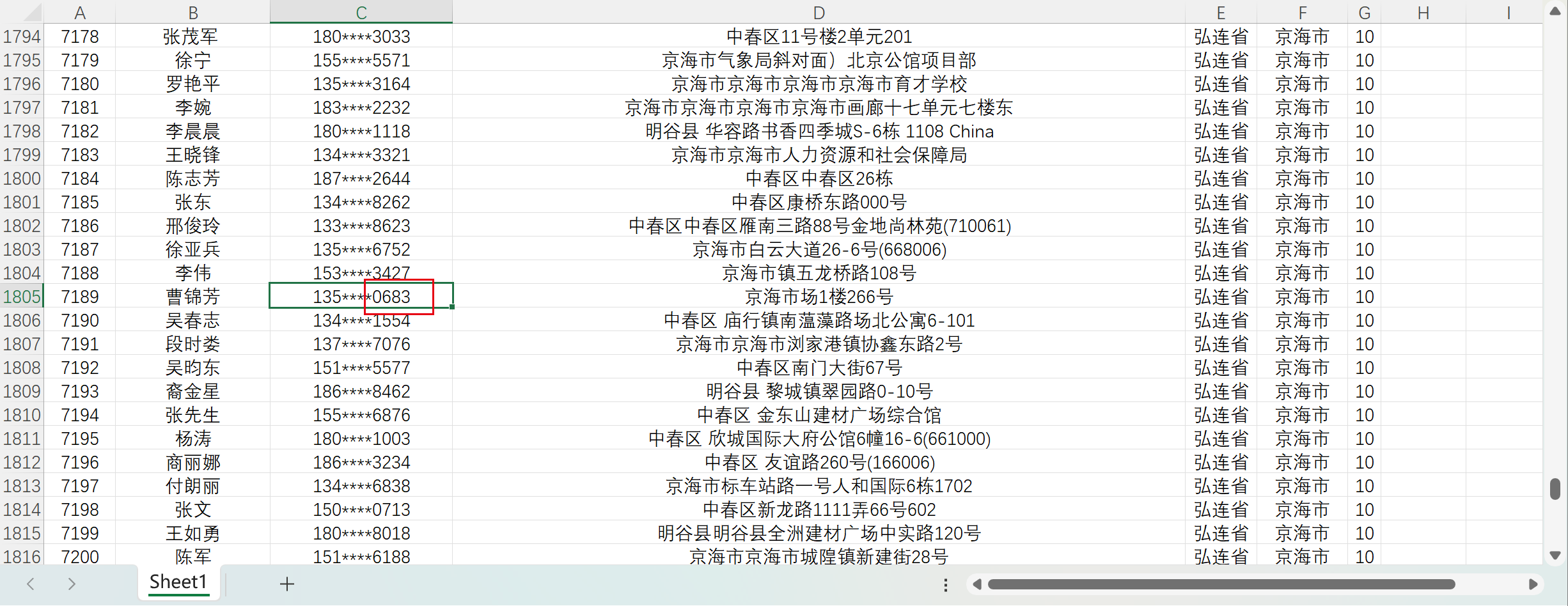

4. 请综合分析计算机和手机检材,曹锦芳的手机号后四位是

曹锦芳的手机号码在顺丰2k那里

0683

5. 请综合分析计算机和手机检材,找到全部4份快递相关的公民信息文档,按姓名+电话+地址去重后共有多少条?

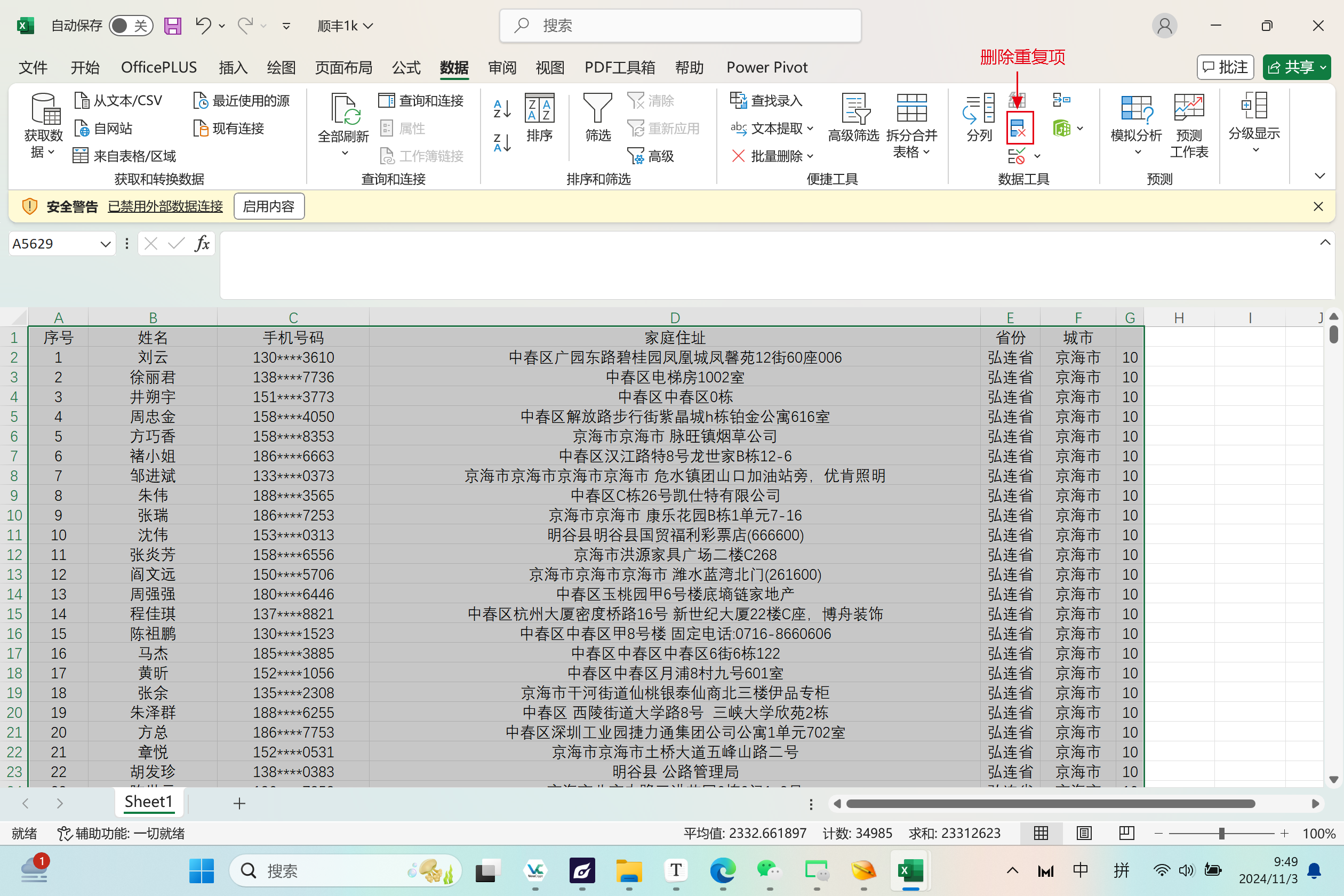

把所有的数据都放到一个excel里,加上表头,用excel自带的删除重复项功能即可;

4997

6. 请综合分析计算机和手机检材,统计检材内共有几份购票平台相关的公民信息文档

一共三份

首先发现微软便签记录了两个VC密码,推断一个是外层密码,一个是内层密码,不同密码挂载之后东西不一样;合理推断和第6题相关,其他地方真找不到了;

然后两个密码下分别发现12306裤子1,12306裤子3,就是从12306获取的公民信息数据库,还有一个2在外层的回收站里;用R-studio恢复一下就有了;

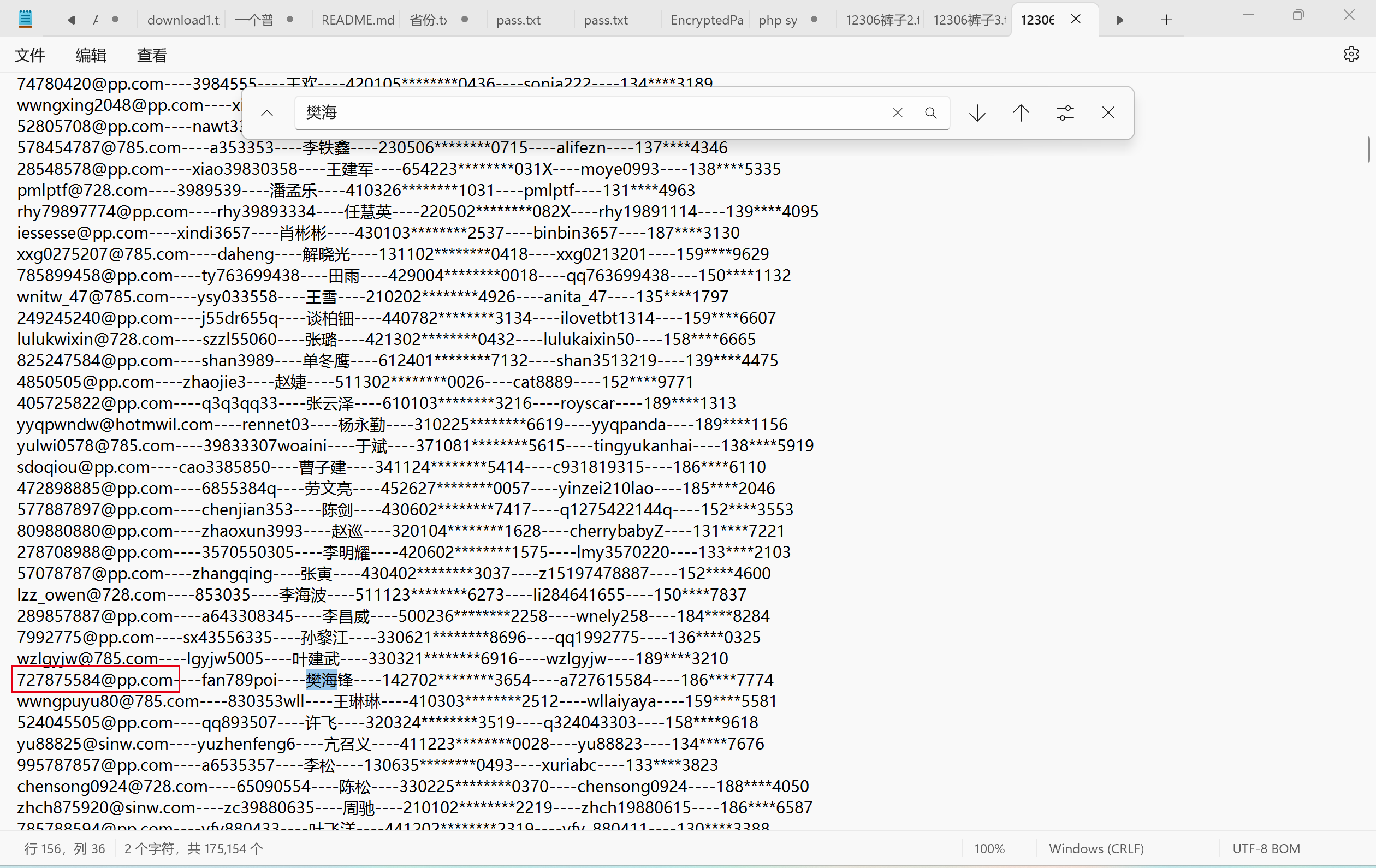

7. 请综合分析计算机和手机检材,樊海锋登记的邮箱账号是

樊海锋在裤子1里;

8. 请综合分析计算机和手机检材,统计购票平台相关的文档,去重后共有多少条身份证号为上海的公民信息?

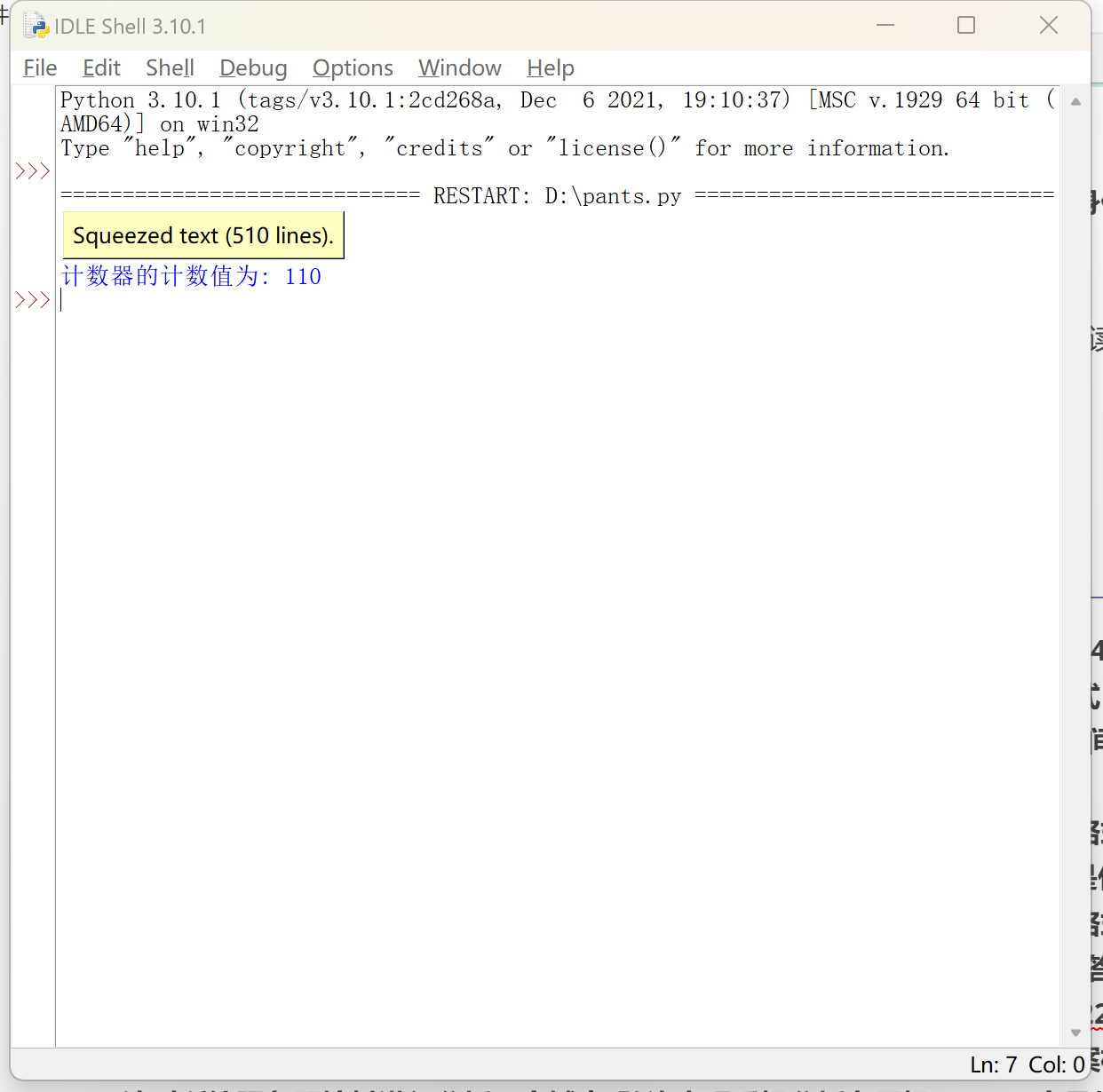

一样的先合并所有文件内容;

可以把分割符改成“,”然后改表头,保存为csv文件,用pandas库去重,去重后直接读取身份证号那一列,310开头的就计数,

算出来最后是110

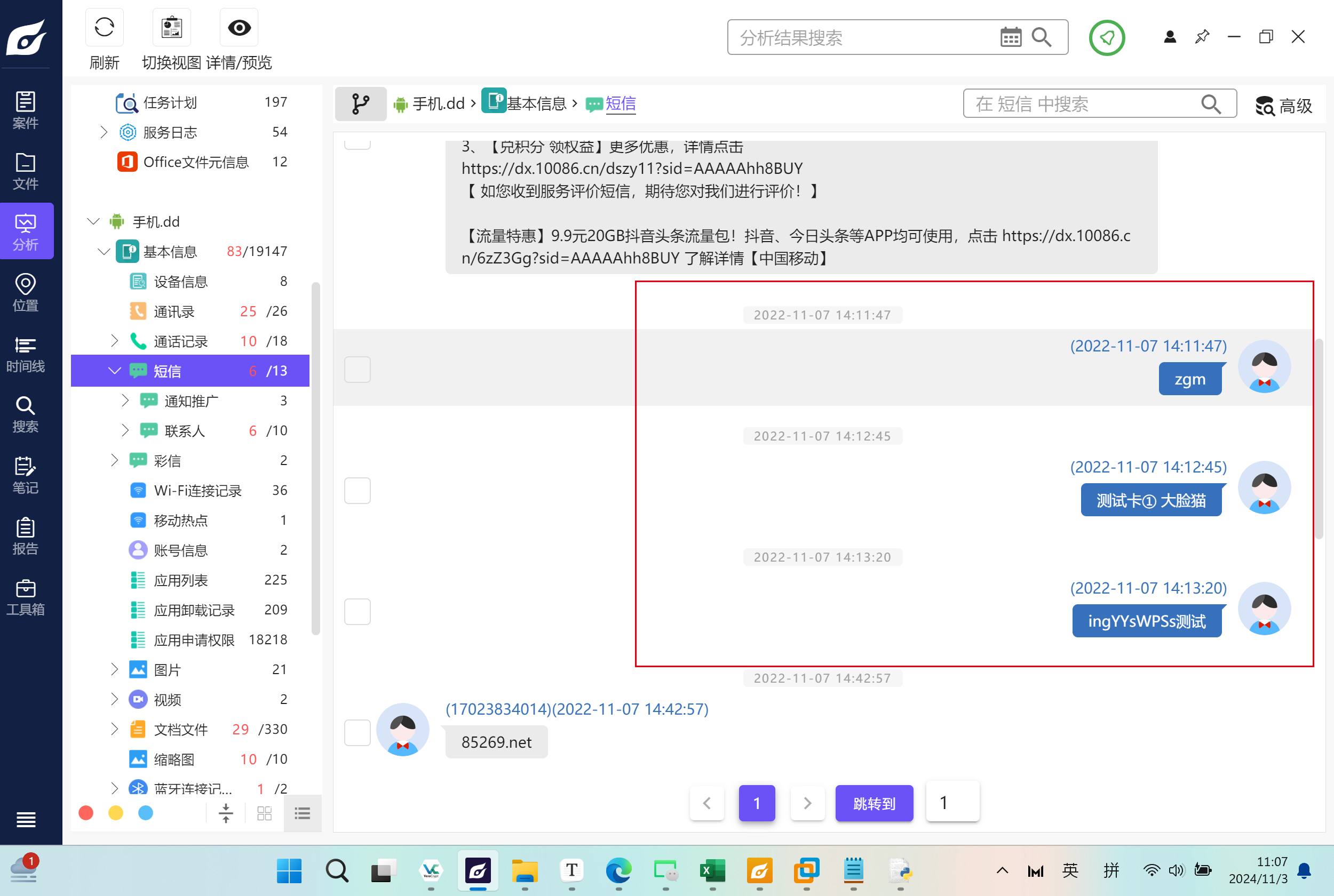

9. 请分析手机检材,2022年11月7日,嫌疑人发送了几条短信?

一共是3条

10. 请分析手机检材,其中保存了多少条公民住房信息?

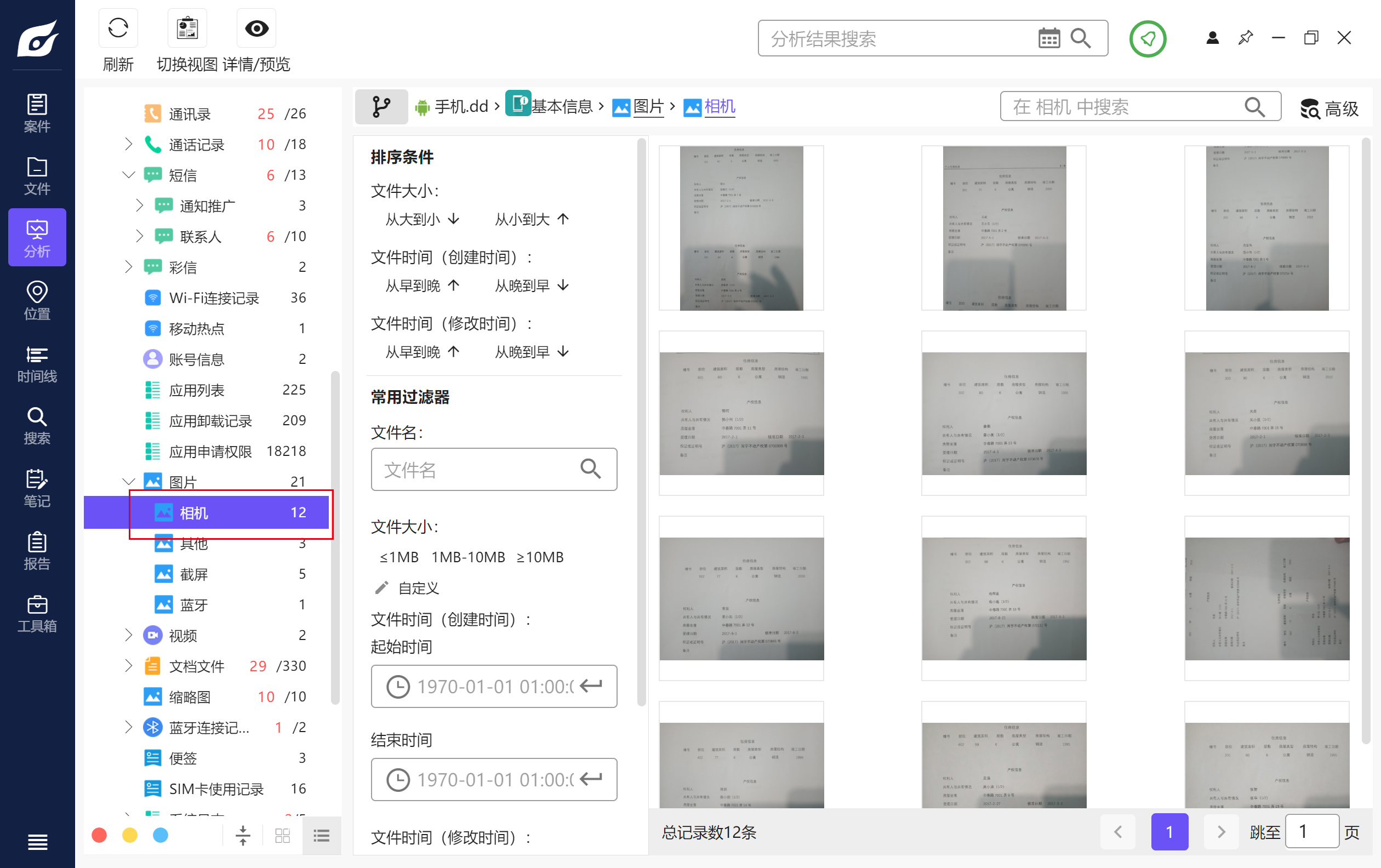

嫌疑人跟人聊天的时候对面要买公民产权信息,嫌疑人就发了几条给他验验货,上图是所有的,一共12条

嫌疑人跟人聊天的时候对面要买公民产权信息,嫌疑人就发了几条给他验验货,上图是所有的,一共12条

服务器取证

配置须知:

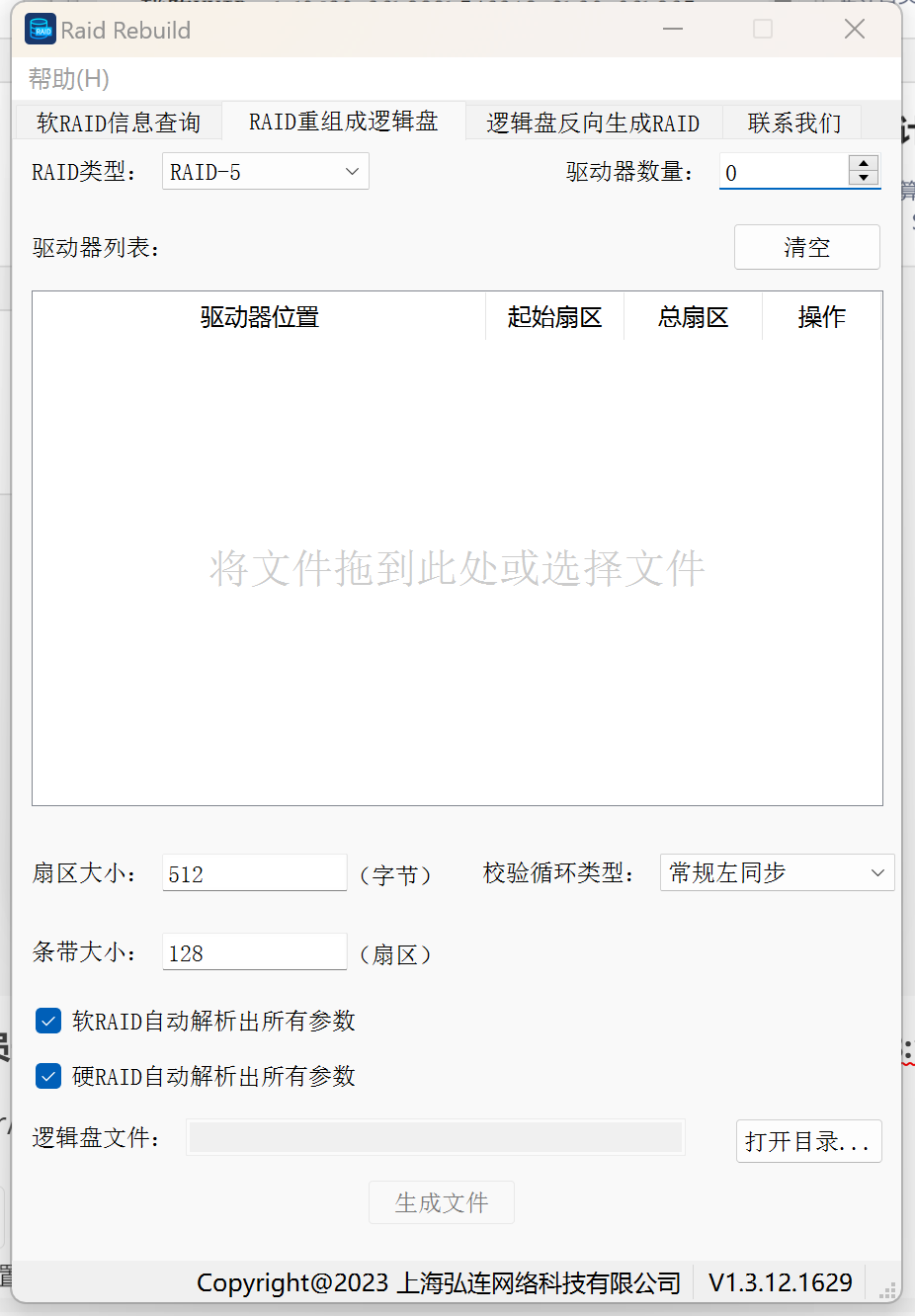

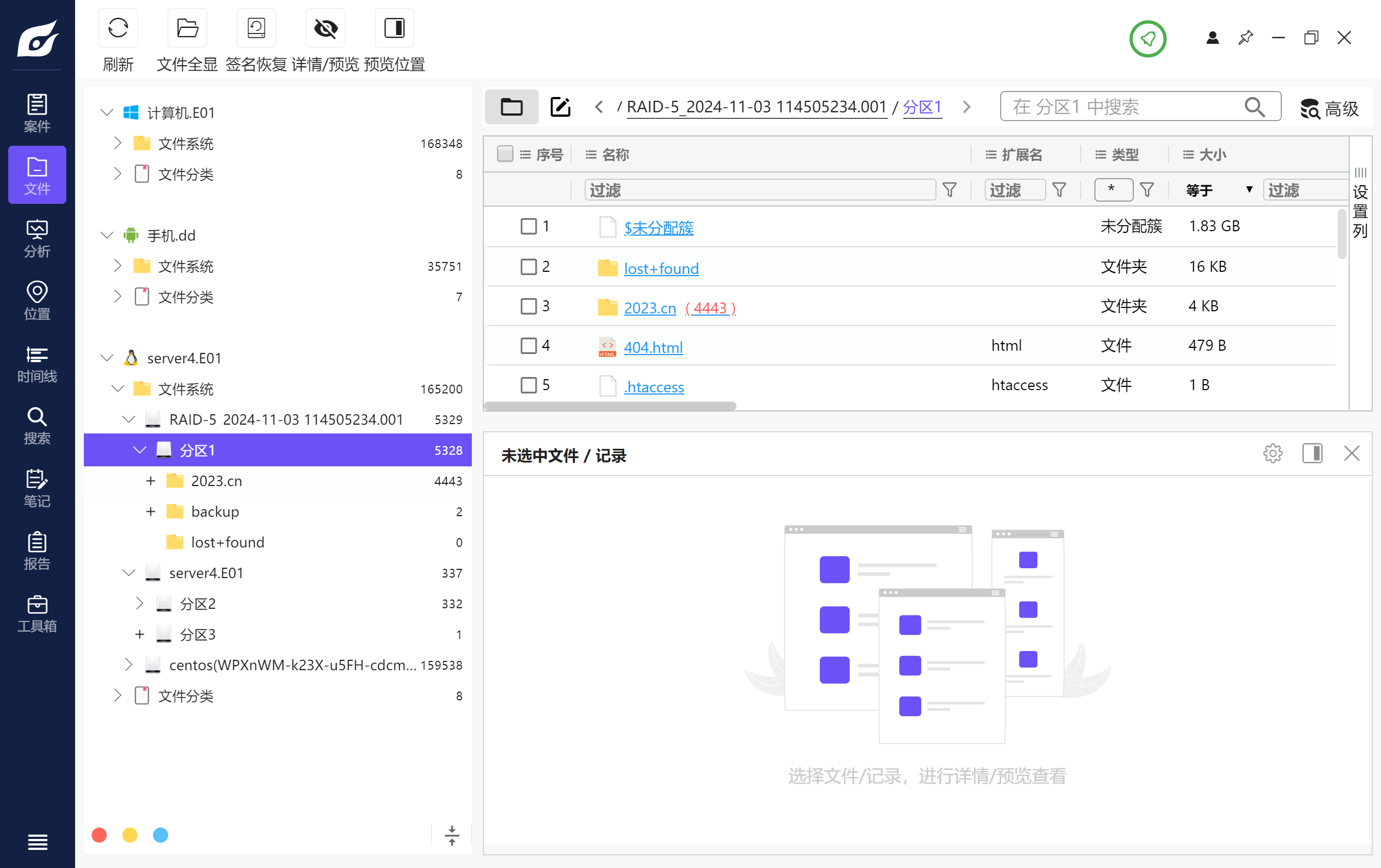

第一,给的服务器检材是三个1G的.001和一个较大的.E01,实际上E01是系统盘,而三个001是数据盘,因此要先raid重组,这个用火眼的RAID重组工具就行;

用图二重组;

重组后的盘和E01作为多镜像文件导入火眼证据综合分析软件;然后仿真的时候也要两个一块仿真;(这也算是积累了服务器的一种形式吧)

第二,好的ssh工具提高取证效率,因此要配置好ssh

和ssh有关的配置:一个是/etc/ssh/sshd_config另一个是/etc/hosts.allow,这题要改了hosts.allow才能连上ssh

第三,服务器可以使用dhcp分配,但那样不知道为何ssh连接不上,建议使用静态ip,如果忘了静态IP怎么配,提醒一下

修改为NAT模式,使得虚拟机连接到虚拟网络;修改/etc/sysconfig/network-scripts/ifcfg-ens33的

BOOTPROTO由dhcp改为static;加上IPADDR、GATEWAY、PREFIX参数;确保虚拟机正确配置到虚拟网段,换句话说在同一网段之下;

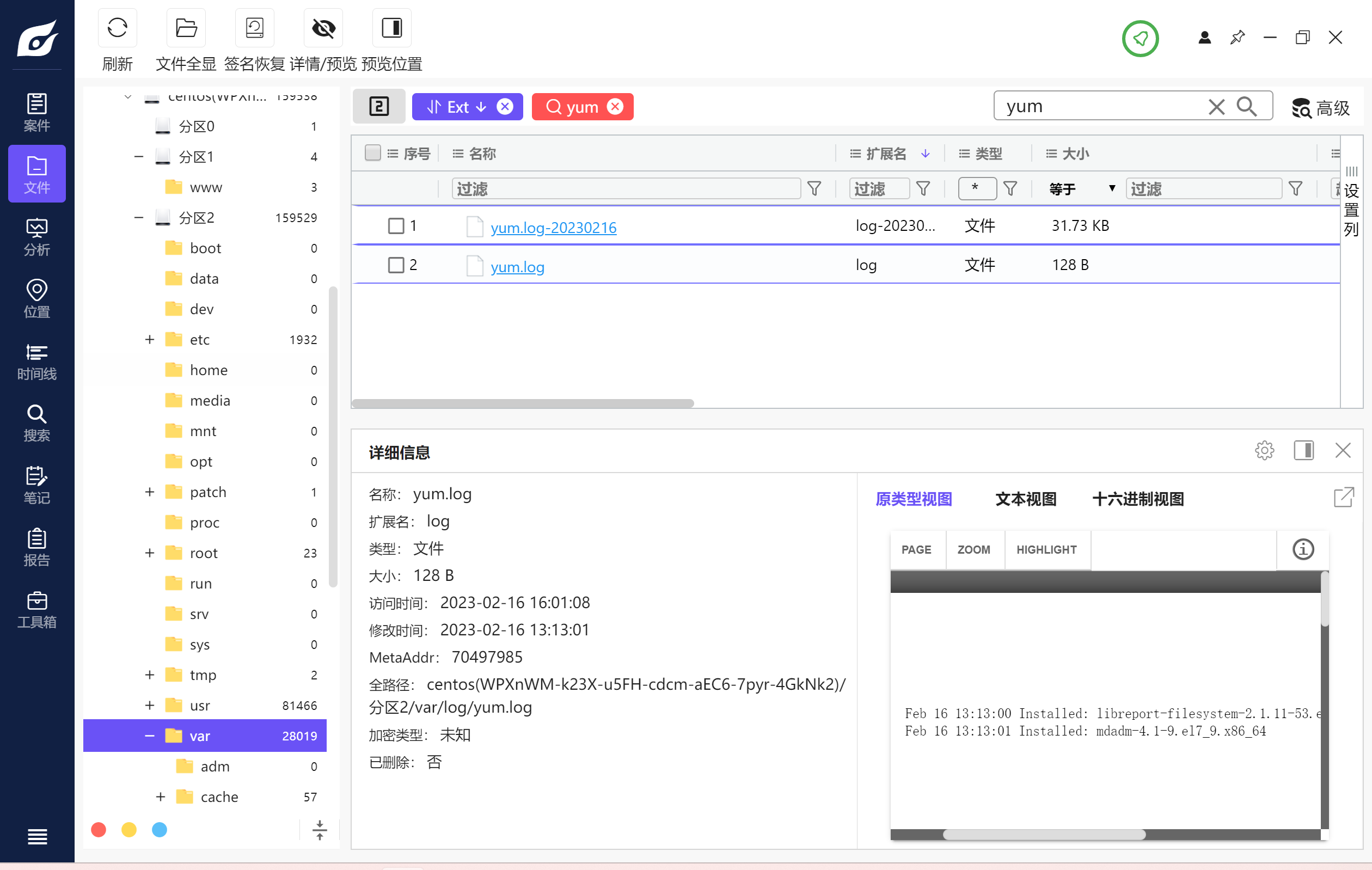

1. 请对所给服务器检材进行分析,请写出管理员安装“mdadm-4.1-9.el7_9.x86_64”的时间?(答案格式:18:18:18)

历史记录里面没有,但是在yum的日志里有:/var/log/yum.log

13:13:01

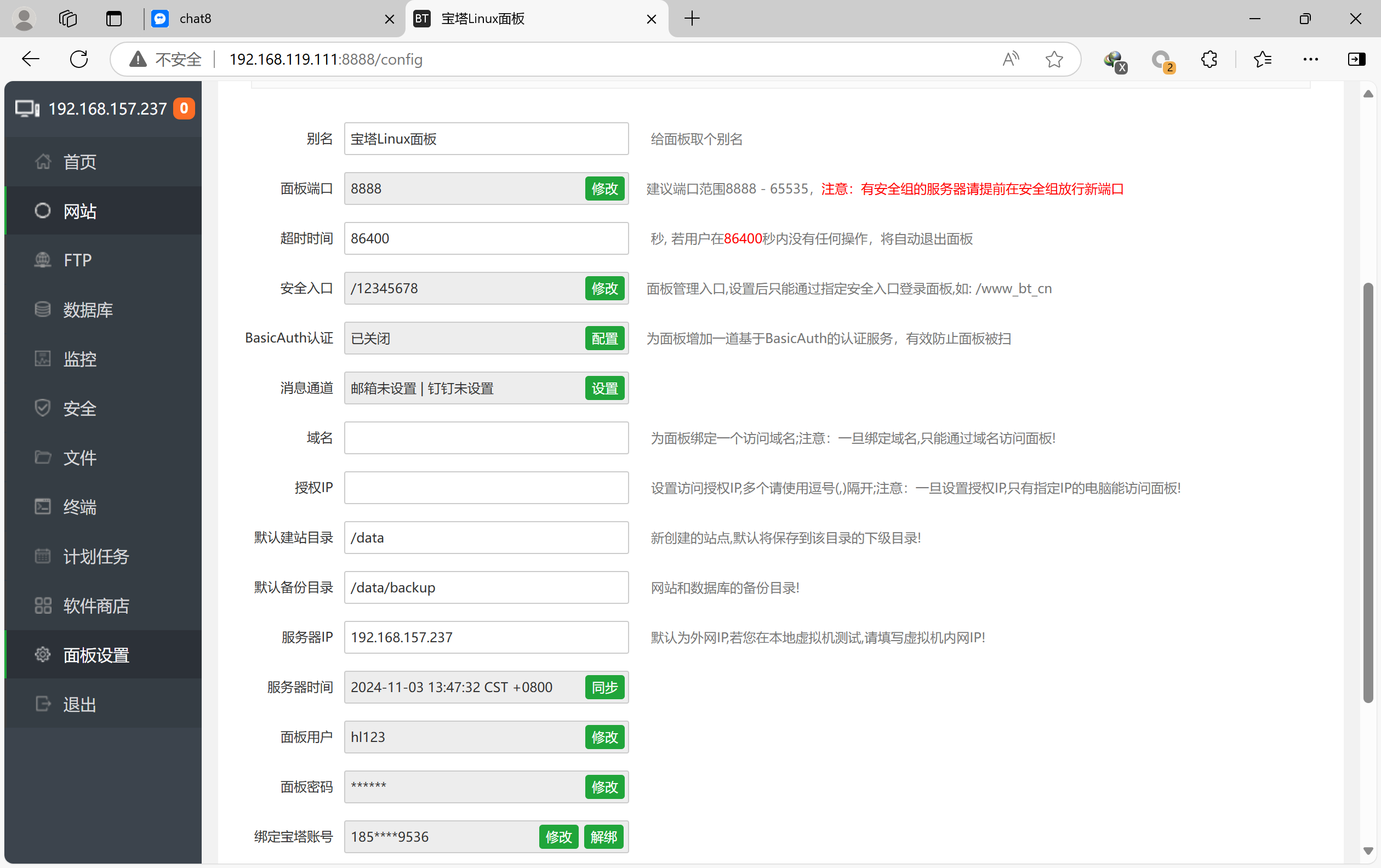

2. 请对所给服务器检材进行分析,请写出宝塔默认建站的目录是什么?(答案格式:/abc/def)

bt 5修改宝塔面板的密码,bt 14,从内网网址登录

然后看面板设置,是/data

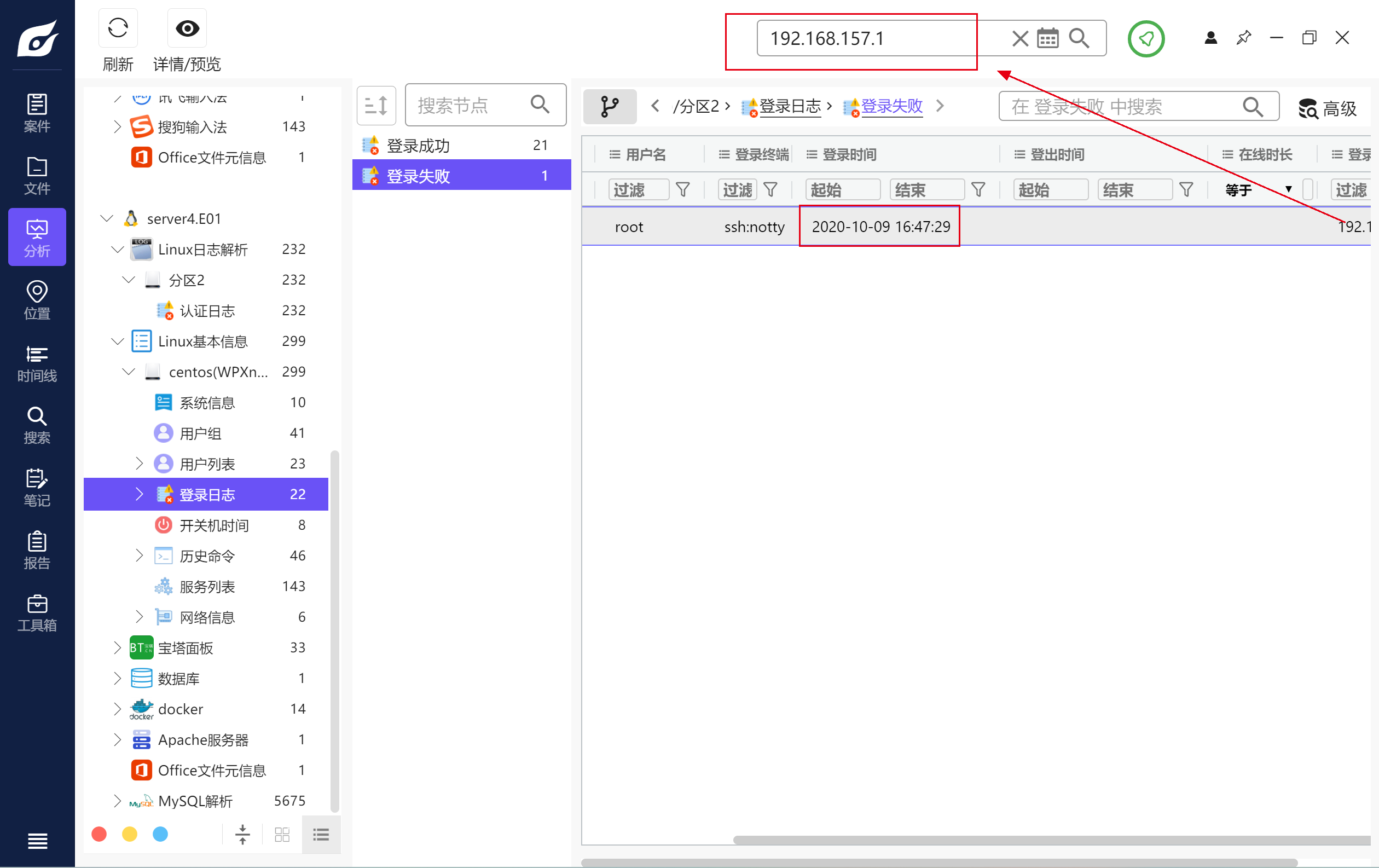

3. 请对所给服务器检材进行分析,请写出ip为192.168.157.1的机器登陆失败的时间是什么时候?(答案格式:xxxx-xx-xx xx:xx:xx)

2020-10-09 16:47:29

4. 请对所给服务器检材进行分析,写出网站的数据库root帐号密码?(答案格式:xxxx)

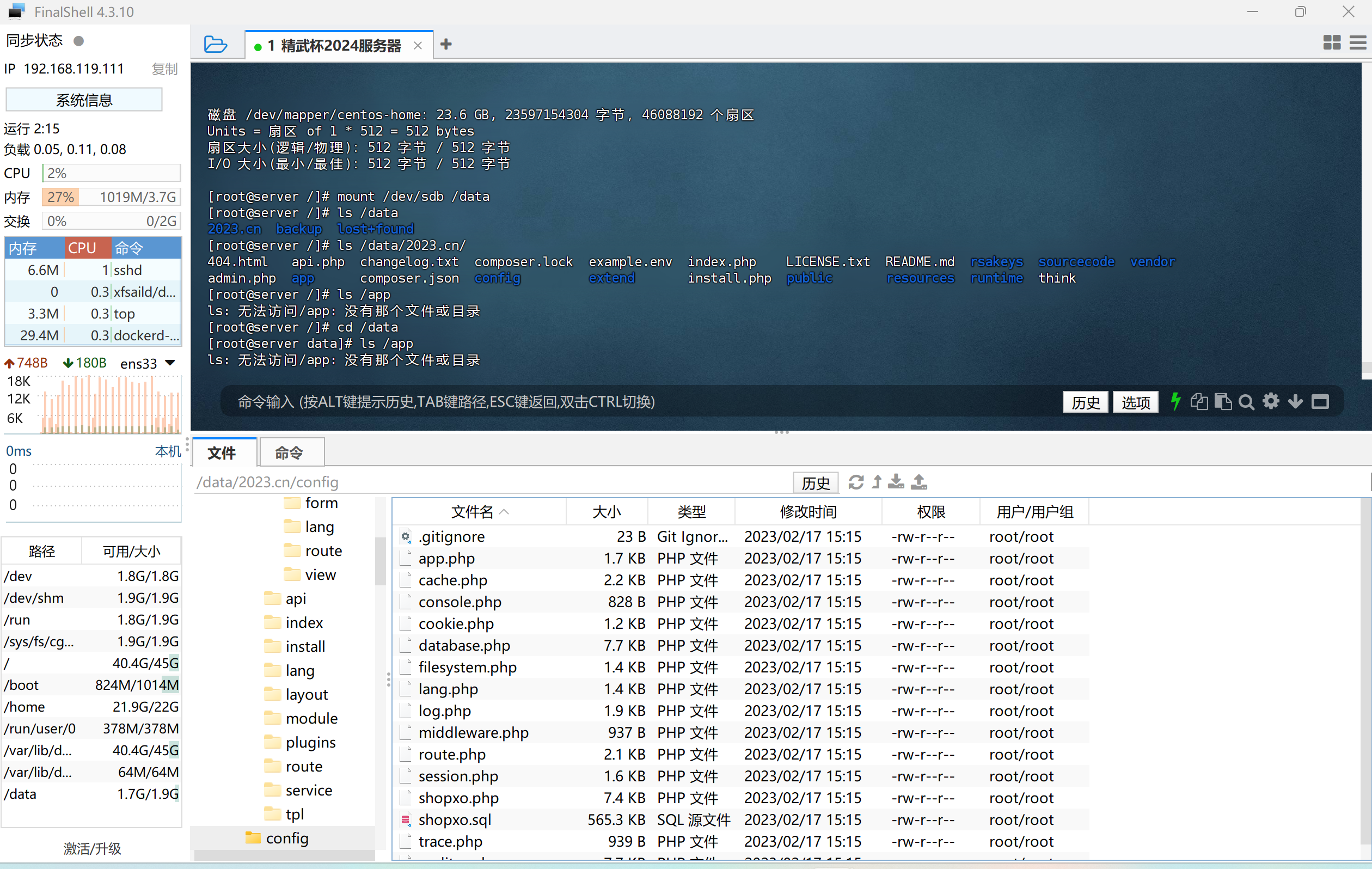

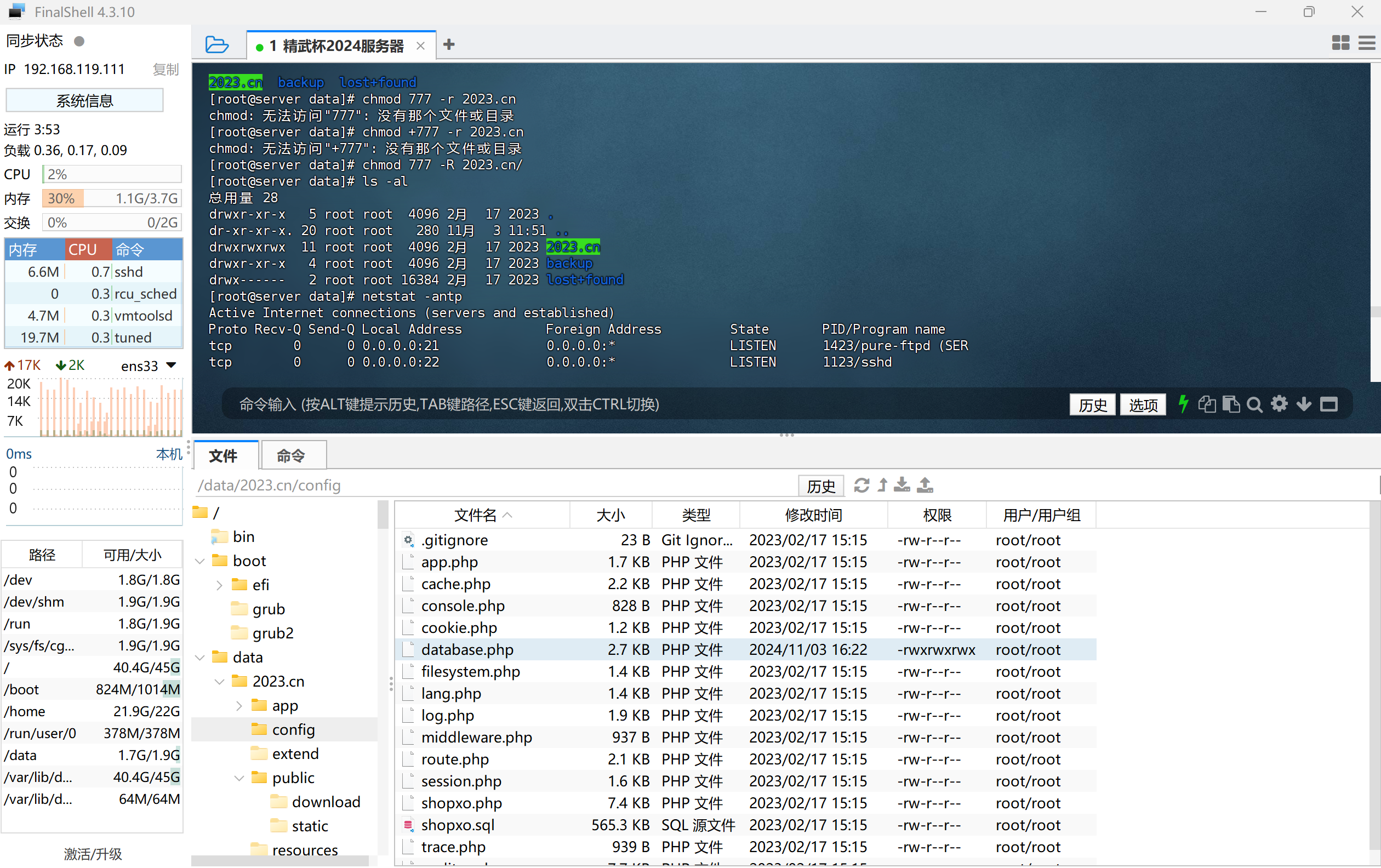

首先网站本来应该在/data目录之下,但这个目录是空的,翻一下,发现网站数据在RAID盘里,给他挂载到/data下

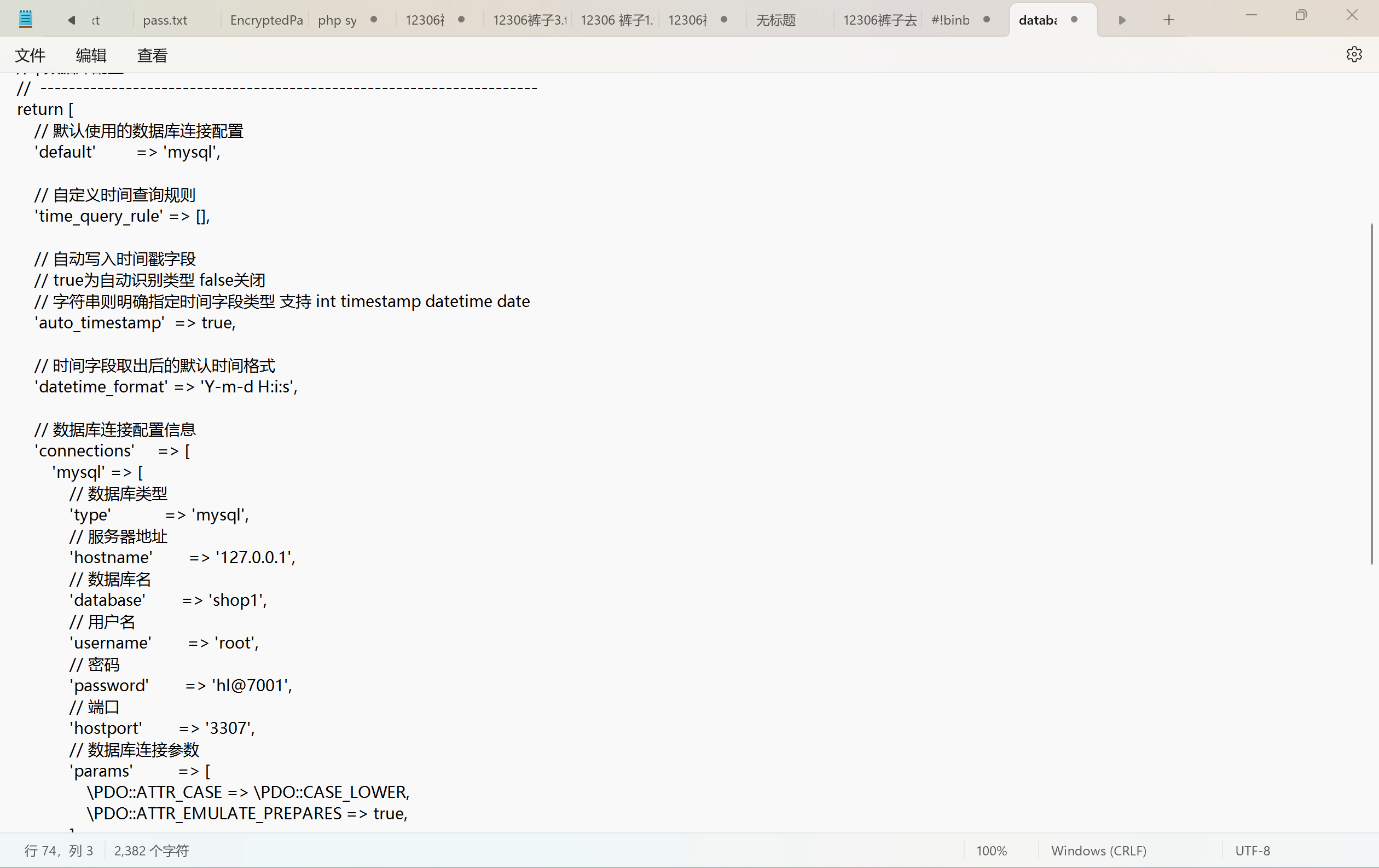

网站数据库的配置在/config/database.php下,解个混淆就行(base64+url)

hl@7001

5. 请对所给服务器检材进行分析,请分析网站后台管理员帐号的加密方式(答案格式:xx($xx.xxx($xxx))

这题学会了用vscode的转到定义功能来审计代码,大大的有用!!

账号在被创建的时候,密码就会被加密,所以我们可以从此入手,找到管理员账号的创建逻辑;

下载源码

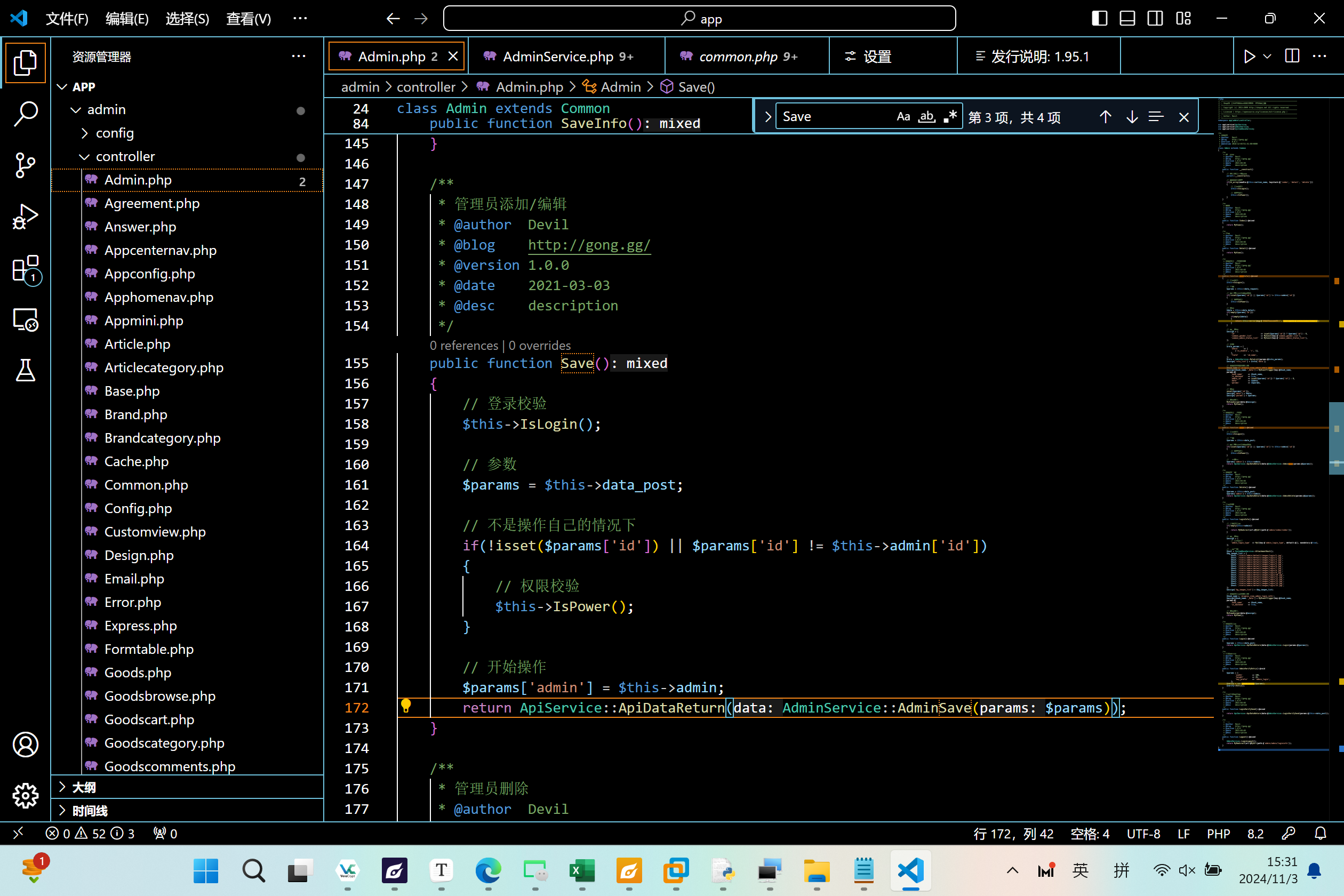

搜索管理员添加之类的找到这个:

看返回,调用了AdminService类的AdminSave代码,右键AdminSave转到定义(::表示调用类的静态方法)

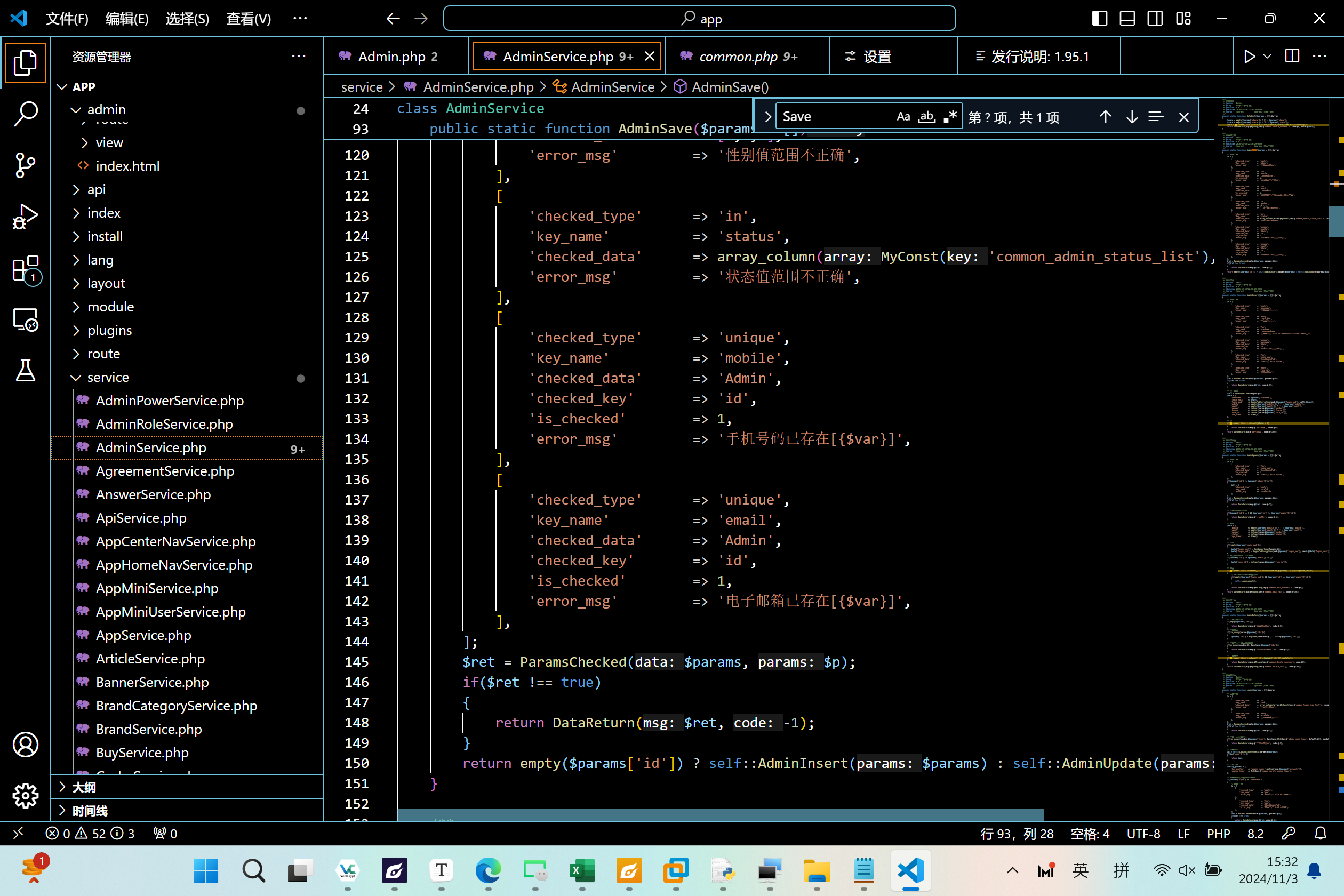

这个方法大概是对创建账号的数据进行审计,有无就会返回错误码-1,没有的话

看情况:(?相当于条件逻辑)如果id为空,empty返回true,用AdminInsert插入新的信息;返回false则执行:右边的函数,插入信息;

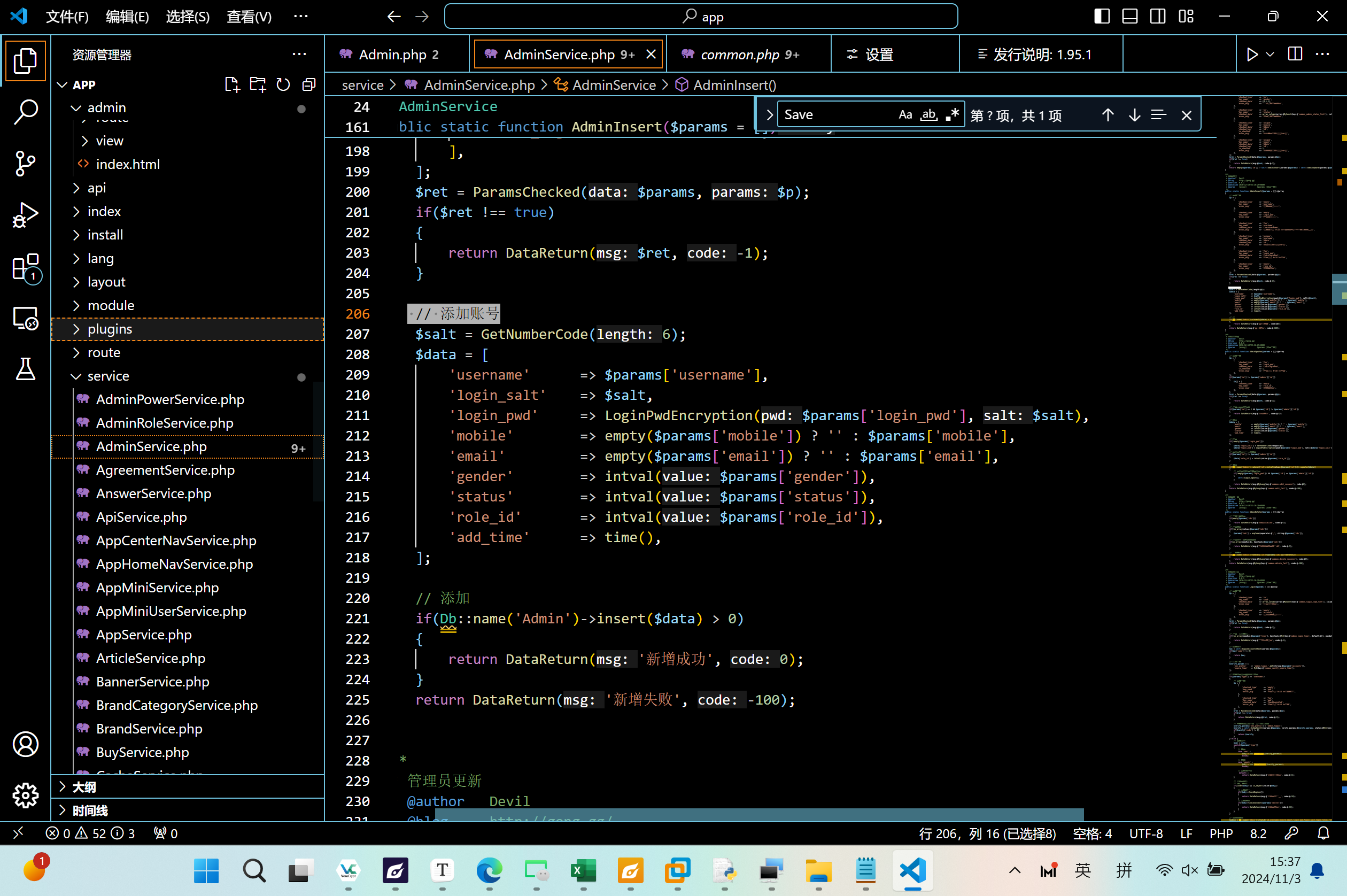

右键AdminInsert,找到添加账号

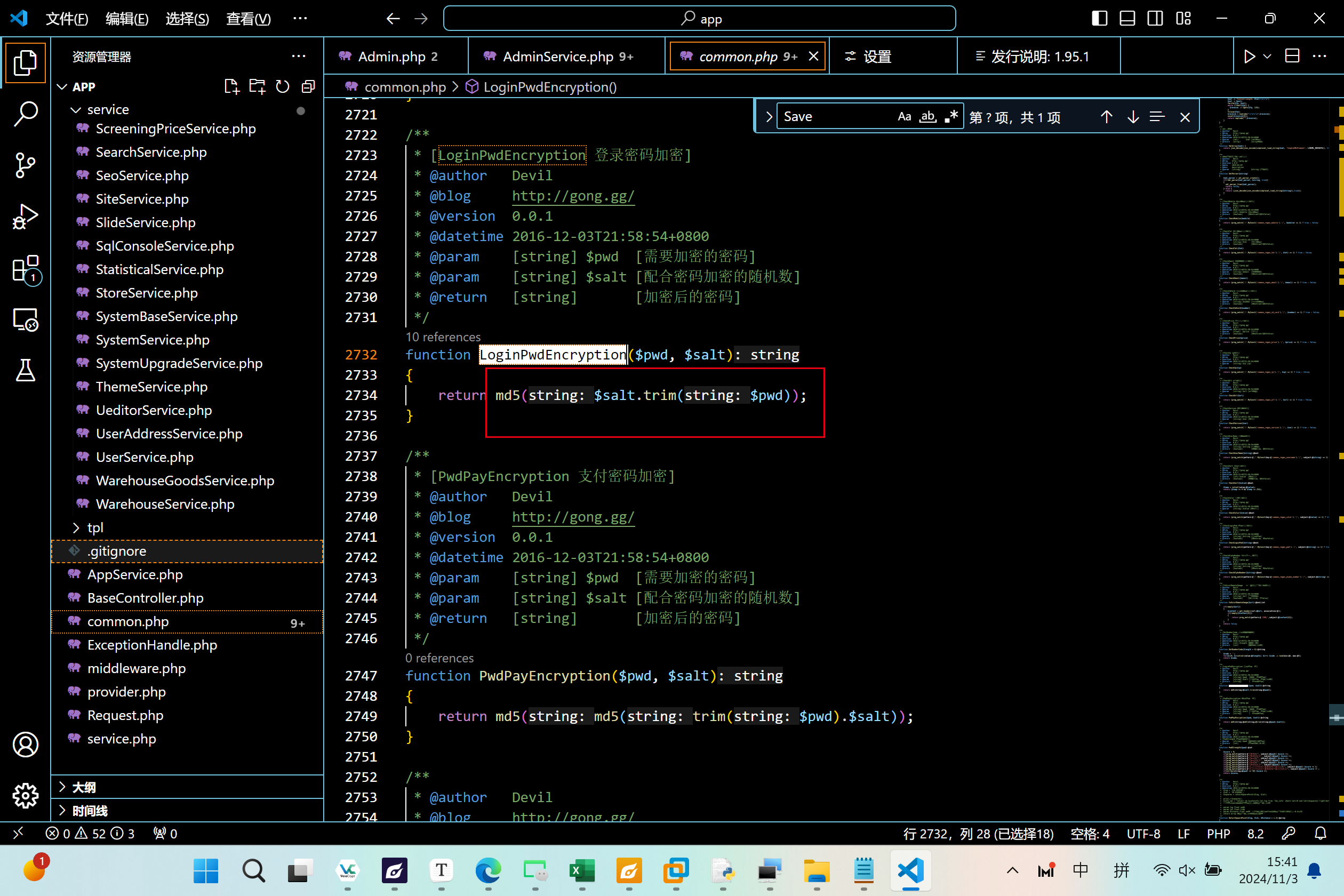

添加账号的时候,密码用LoginPwdEncryption处理了,右键有

md5($salt.trim($pwd))

6. 请对所给服务器检材进行分析,网站首页友情链接中的“弘连网络“的更新时间是什么时候?(答案格式:xxxx-xx-xx xx:xx:xx)

这里就需要重构网站了;

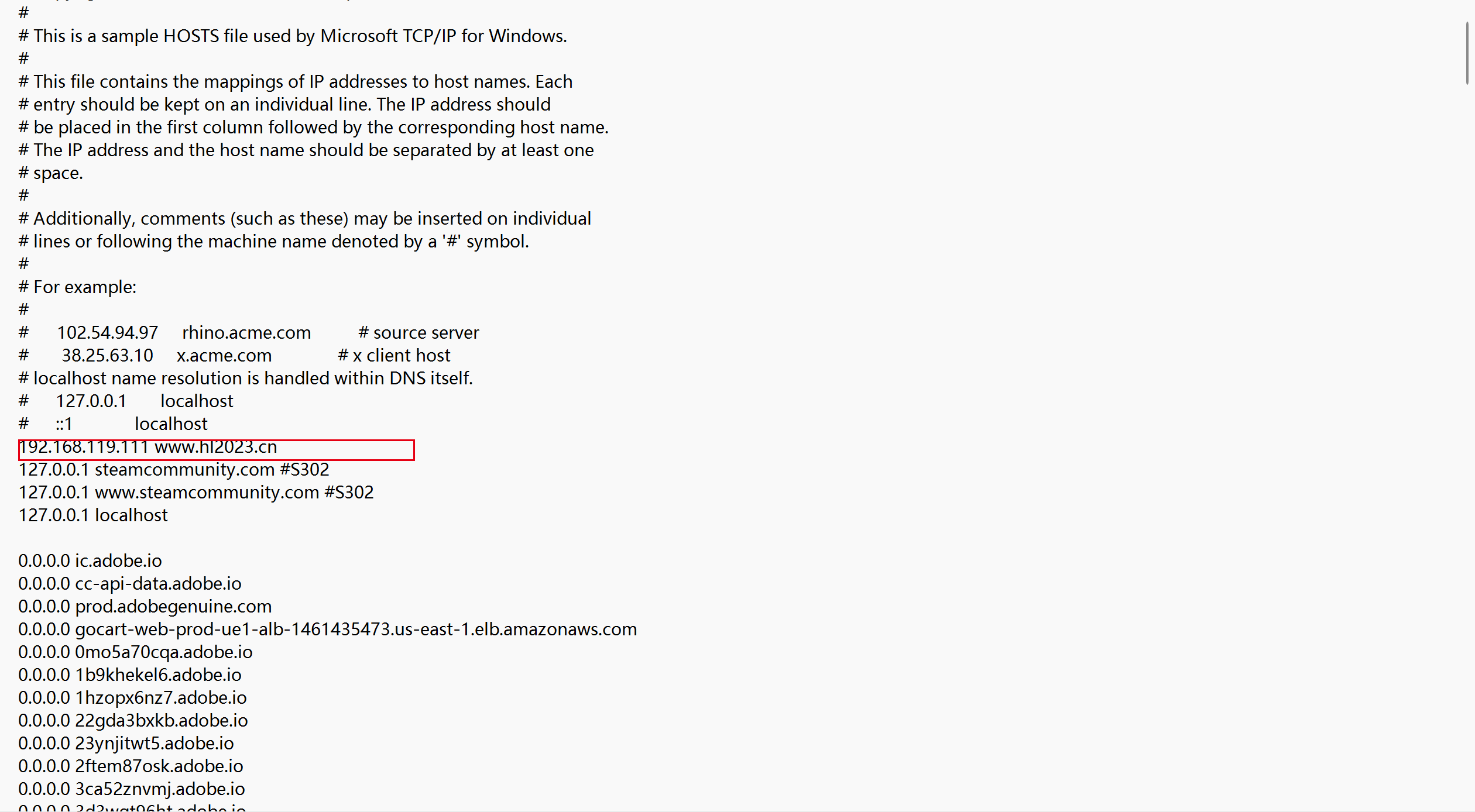

首先替换混淆的数据库配置(数据库的hostname设置为127.0.0.1这样直接用服务器的地址就可以访问数据库);给hosts加上这一行使得可以主机可以通过域名直接找到网站而无需特地寻找端口;

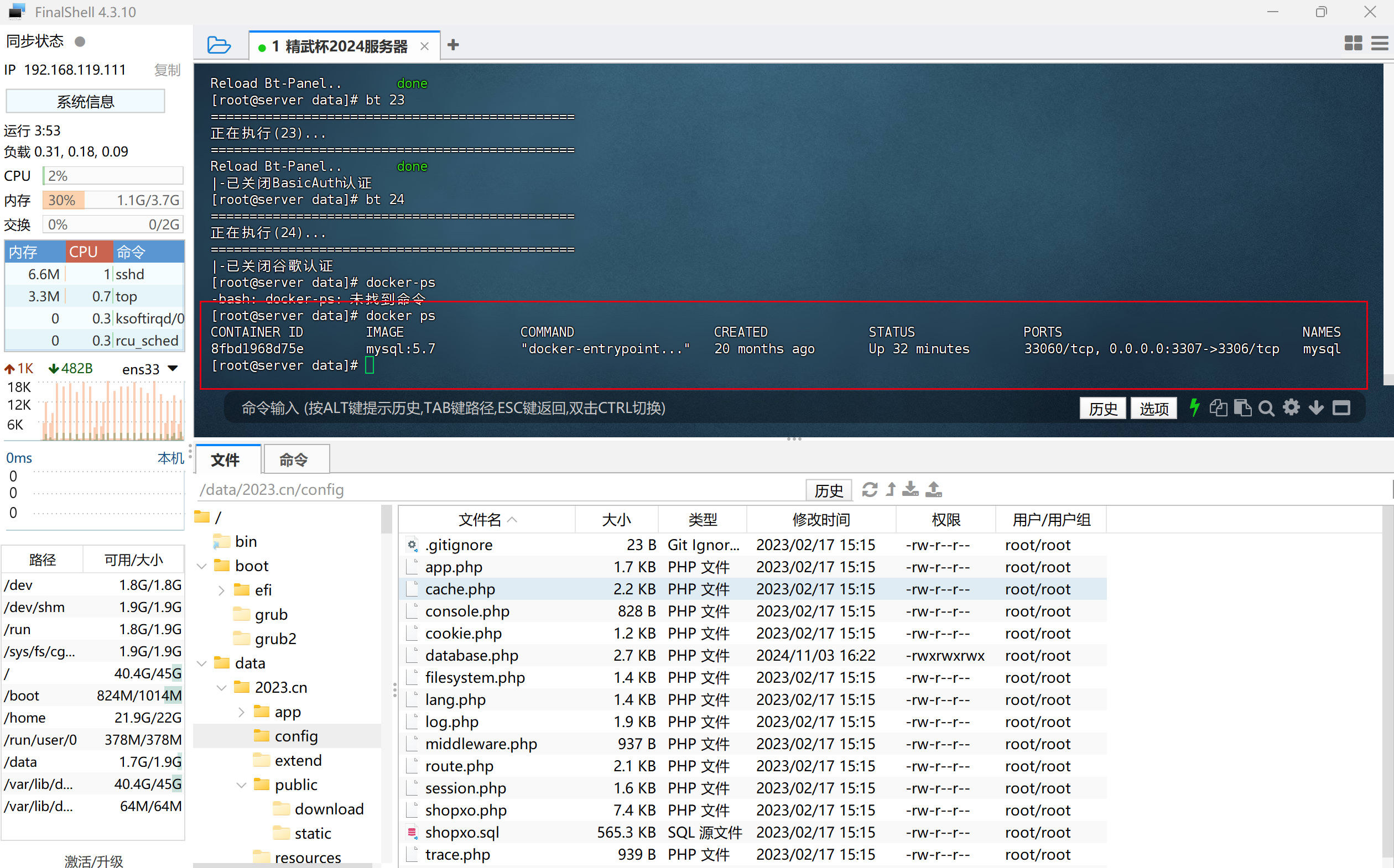

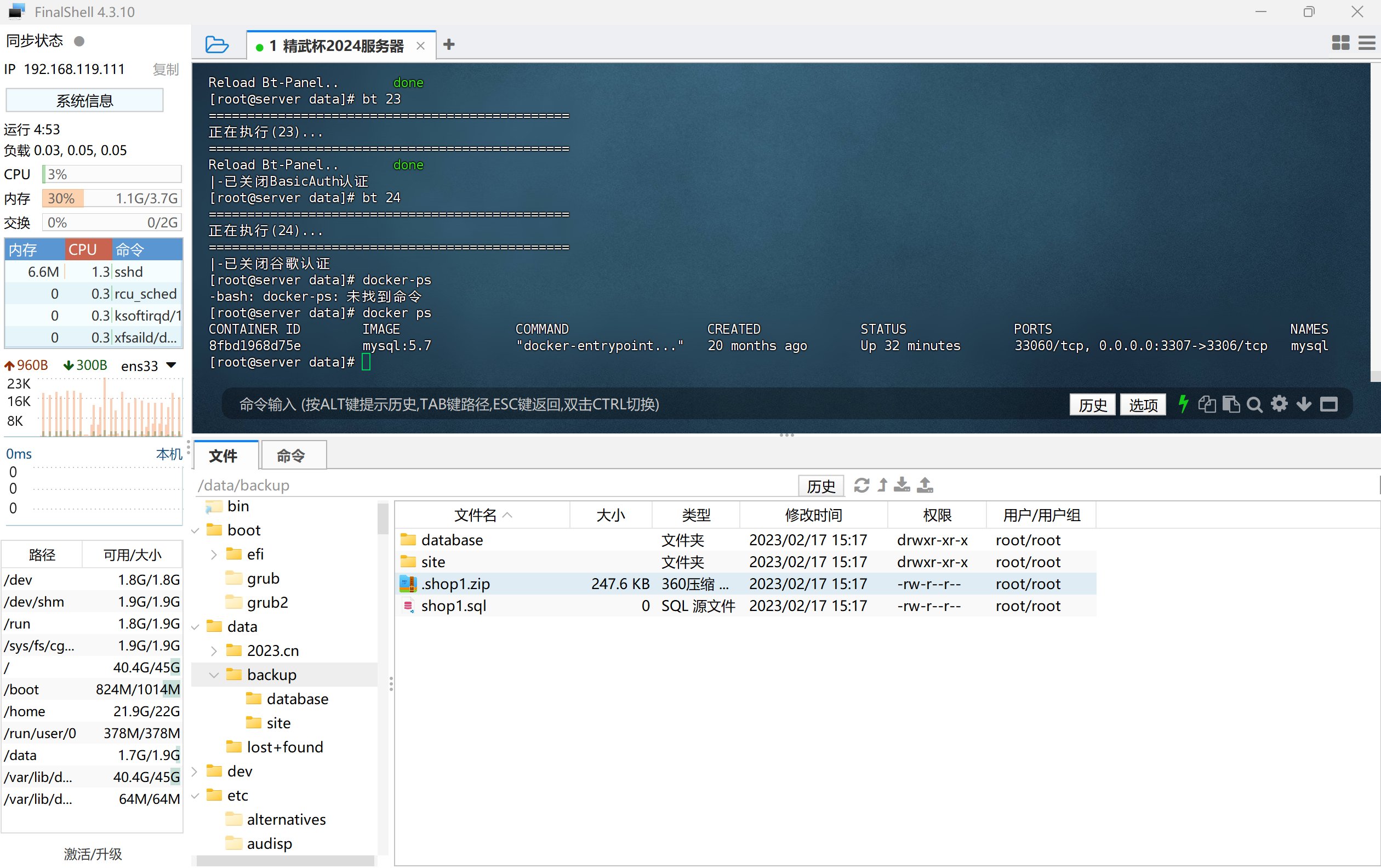

docker ps -a 发现数据库容器,docker start启动;

然后chmod 777 -R给网站目录授权

连接数据库的端口在混淆那题有,3307;

这样一来,就可以访问网站及其数据库了

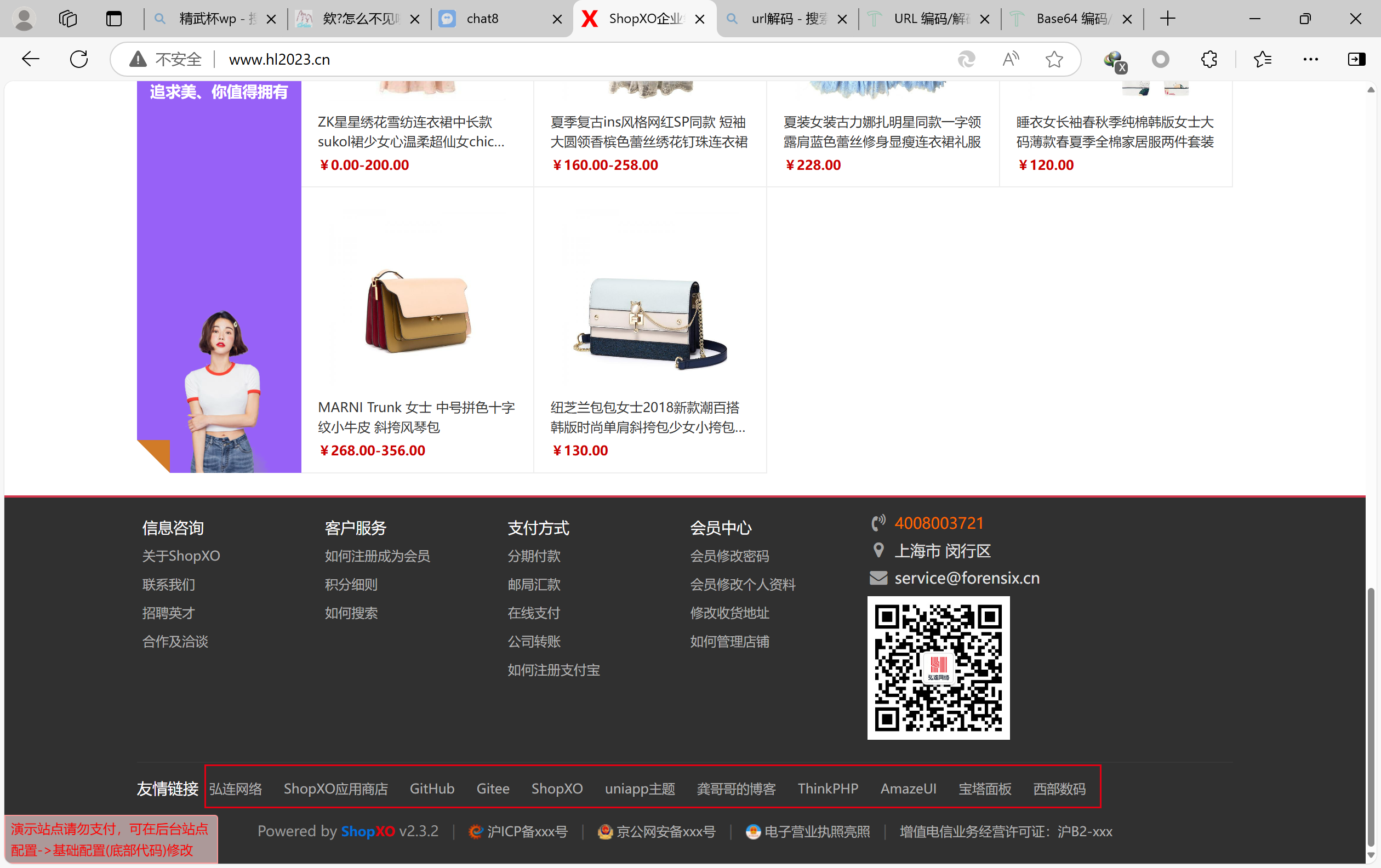

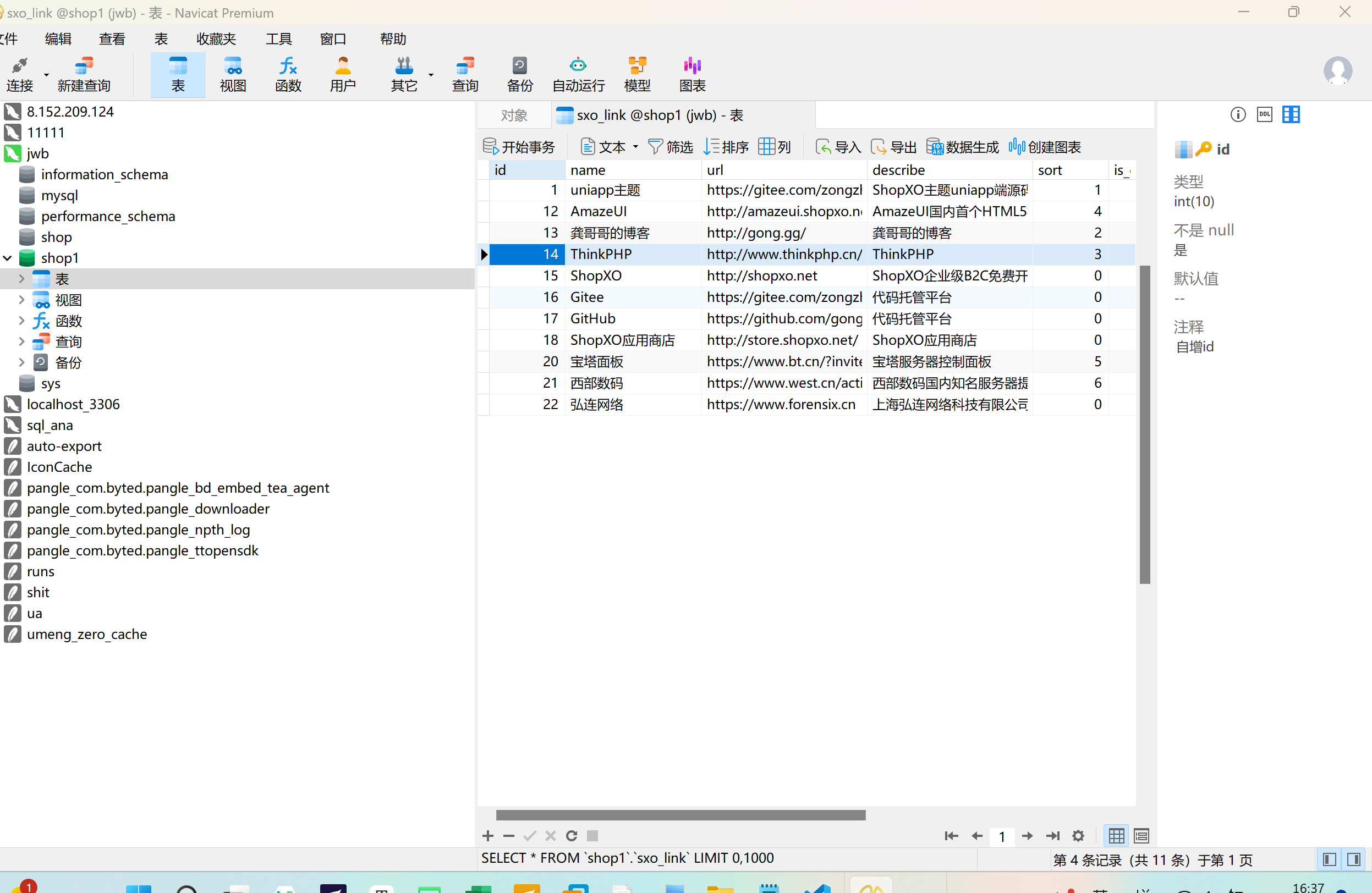

友链在此

访问数据库,找到对应的table为sxo_link

转换其时间戳,为2023-02-16 15:02:29

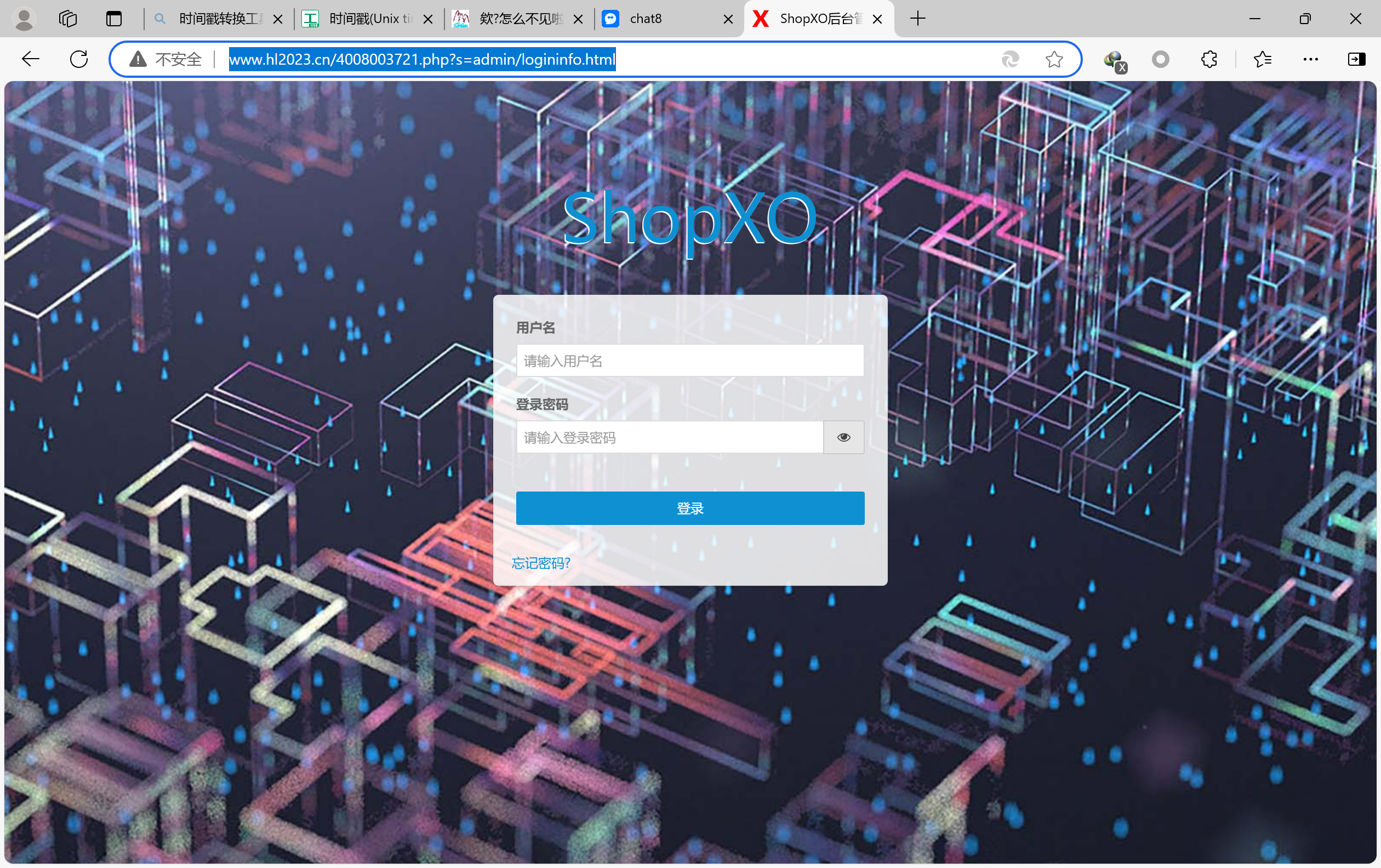

7. 请对所给服务器检材进行分析,网站后台管理页面入口文件名是什么?(答案格式:xxx.php)

在宝塔的响应日志里翻找,找到了

1 | 192.168.100.1 - - [16/Feb/2023:15:00:37 +0800] "GET /4008003721.php?s=admin/index.html HTTP/1.1" 200 9950 "http://www.hl2023.cn/4008003721.php?s=index/index.html" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/105 |

复制路由和参数,重定向到了这里

4008003721.php

8. 请对所给服务器检材进行分析,网站数据库备份文件的sha256的值是多少?(答案格式:a656ac5f9e9d3bc2915aec31a5dfd0bd3bd3ef1ac497016dafae43669d7d6d22 不区分大小写)

这个在backup里面有:9dede75e455a7c4c5cc4b61e41570adf82af25251c5fd8456a637add864b0af0

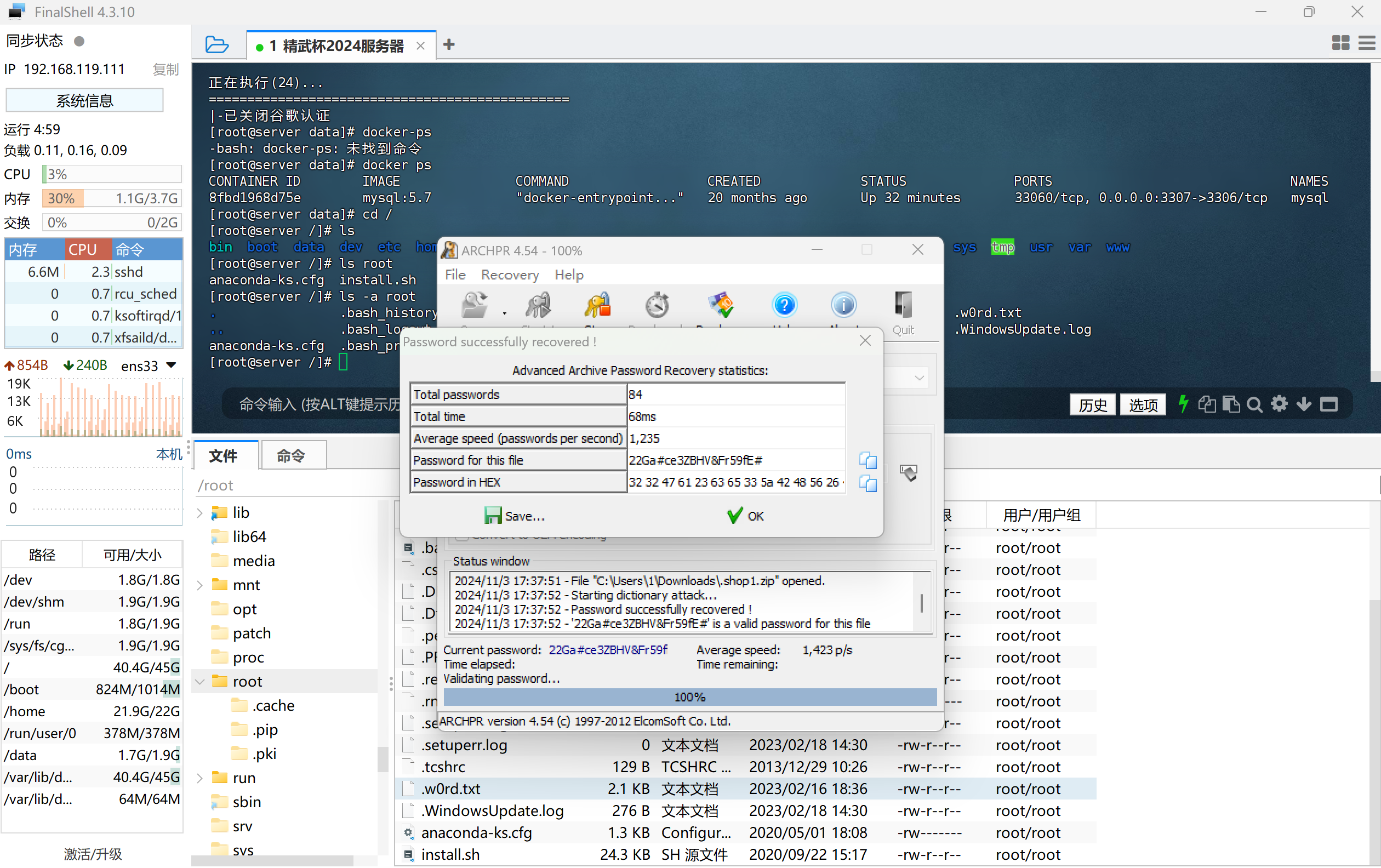

9. 请对所给服务器检材进行分析,网站数据库备份文件的解压密码是多少?(答案格式:xxxxxxx区分大小写)

密码在/root下隐藏文件.w0rd.txt里面,爆破

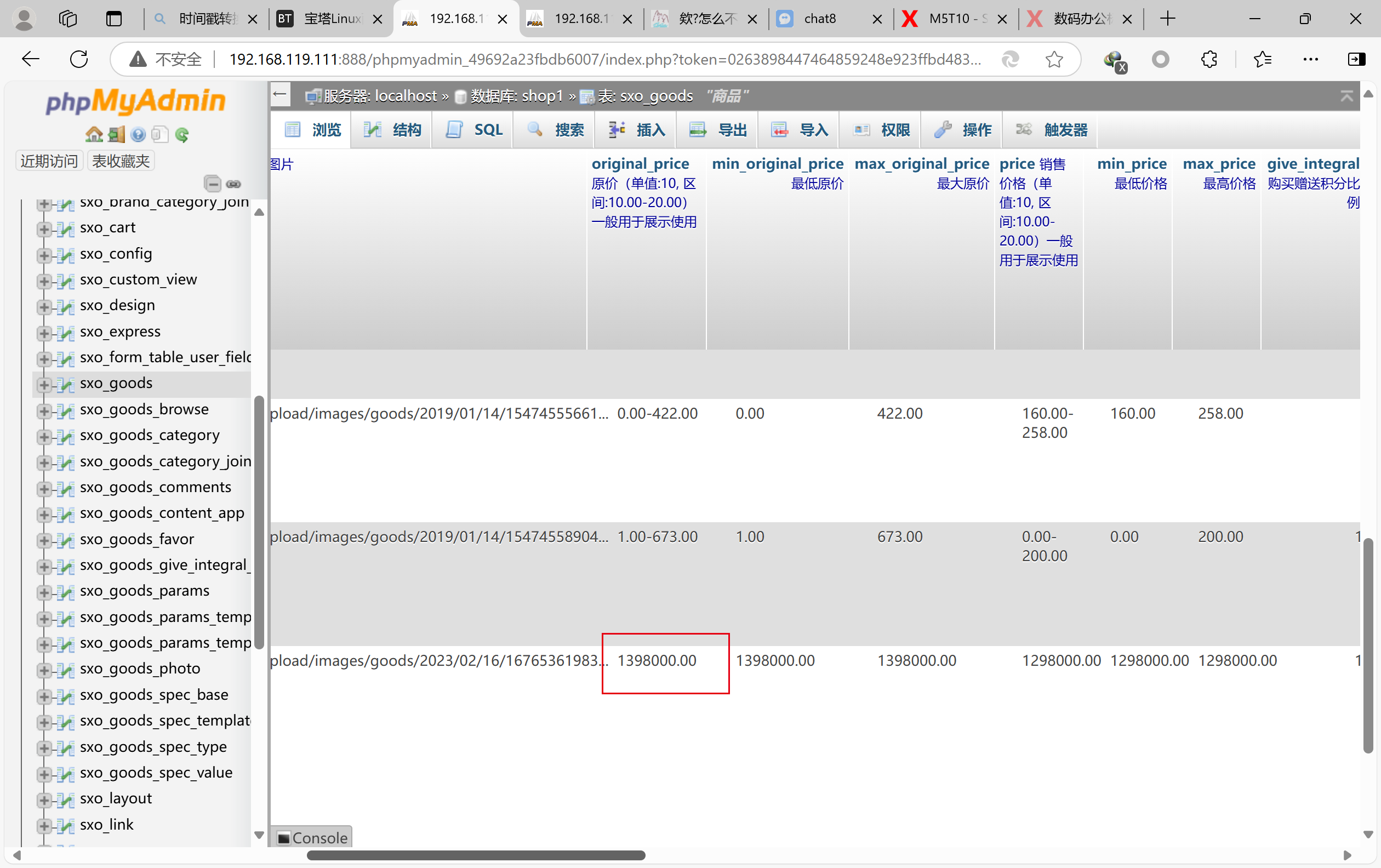

10. 请对所给服务器检材进行分析,商城中“弘连火眼手机分析专用机MT510”商品的原价是多少?(只填写数字,精确到小数点后2位:9999.99)

导入上题的备份数据库,然后打开看看,发现原价

什么玩意这么贵我勒个骚刚

流量取证

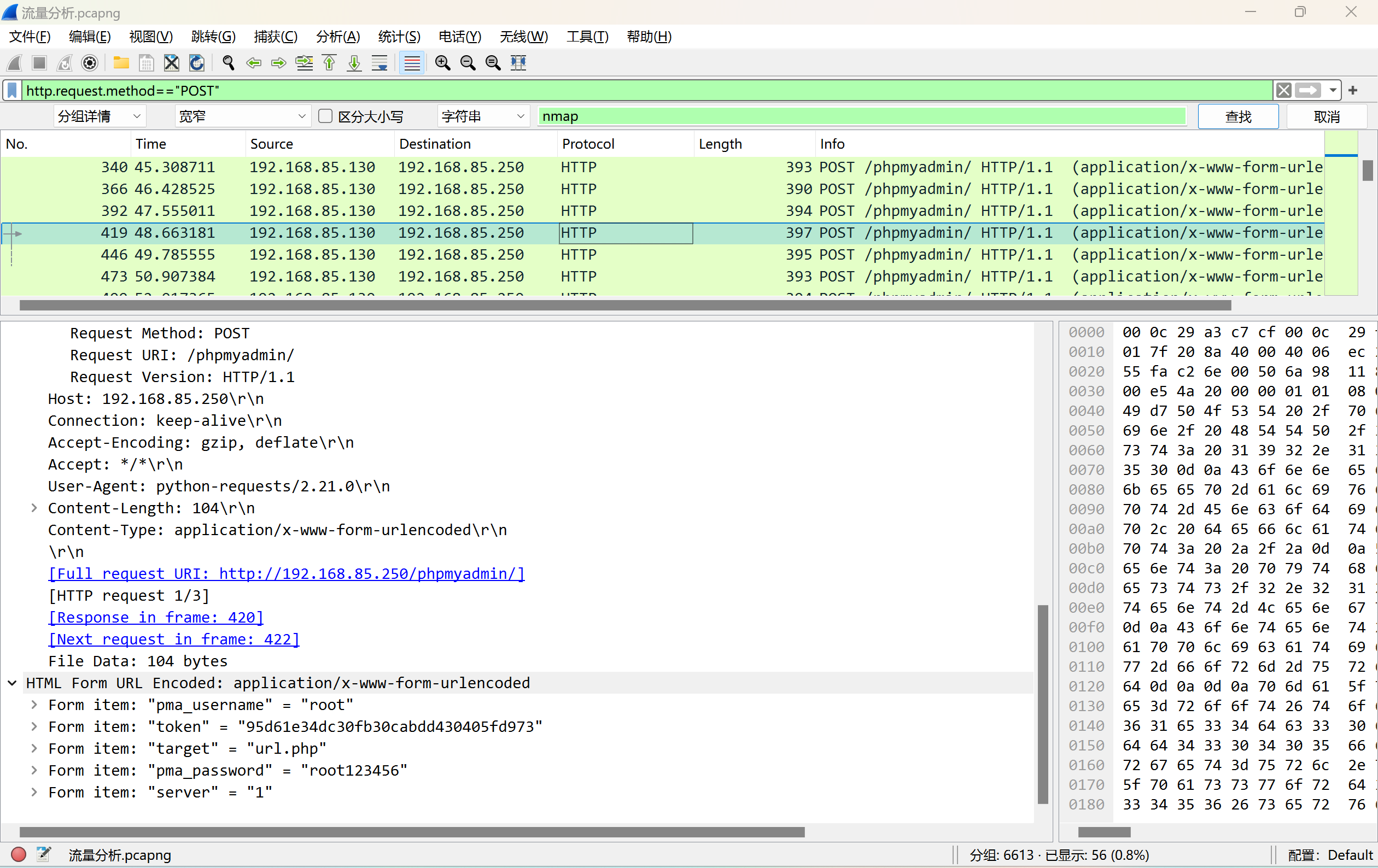

1. 请分析流量分析.pcapng文件,并回答入侵者的IP地址是?

这个流量包只有130和250两个,相对好分析一些;

筛选HTTP的POST流量,发现130一直在尝试用1个用户名和多个不同的密码试图登录250的root账号,所以入侵者是130

192.168.85.130

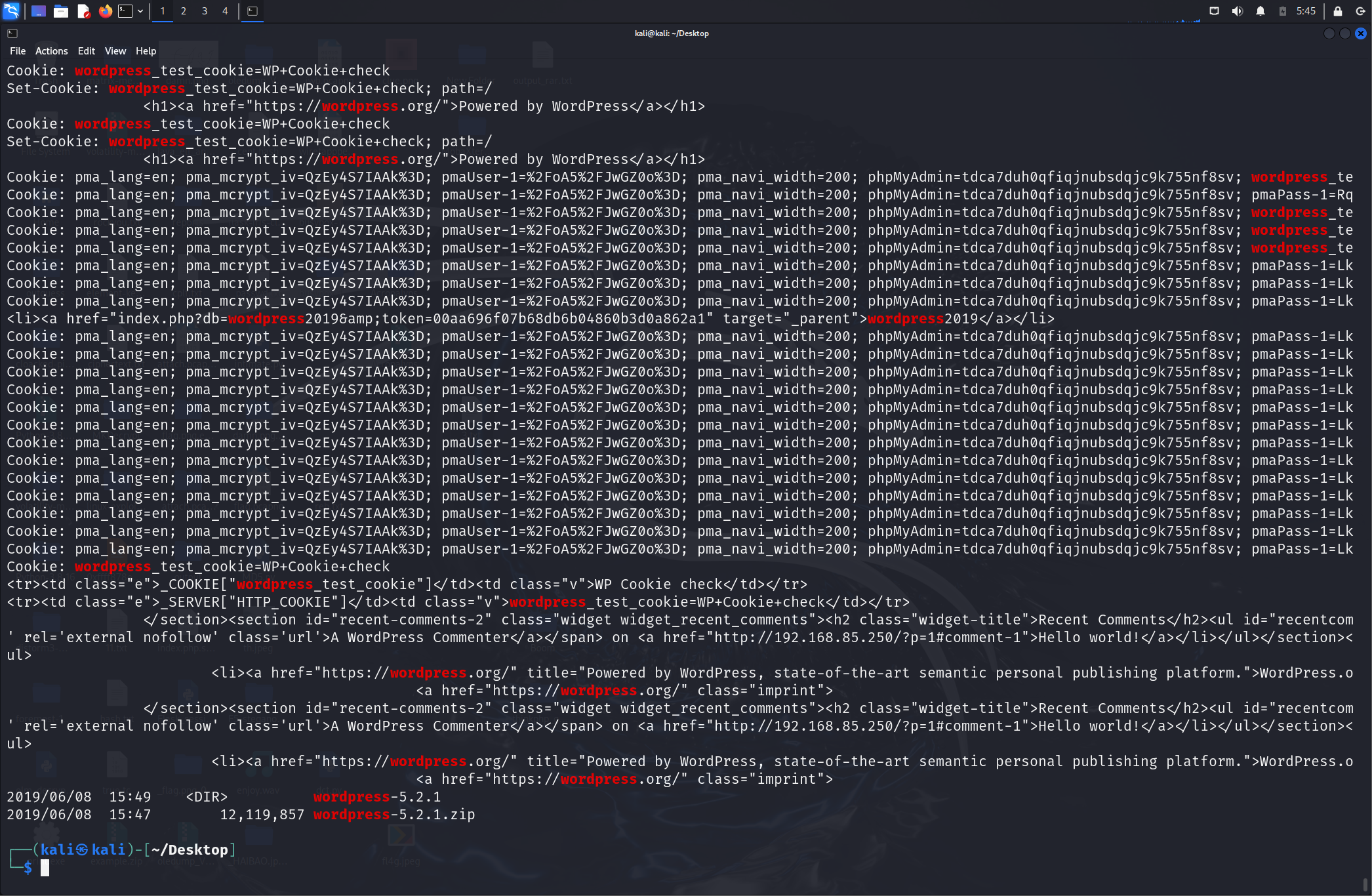

2. 请分析流量分析.pcapng文件,并回答被入侵计算机中的cms软件版本是?(答案格式:1.1.1)

cms首先想到wordpress,strings一下wordpress,发现版本

5.2.1

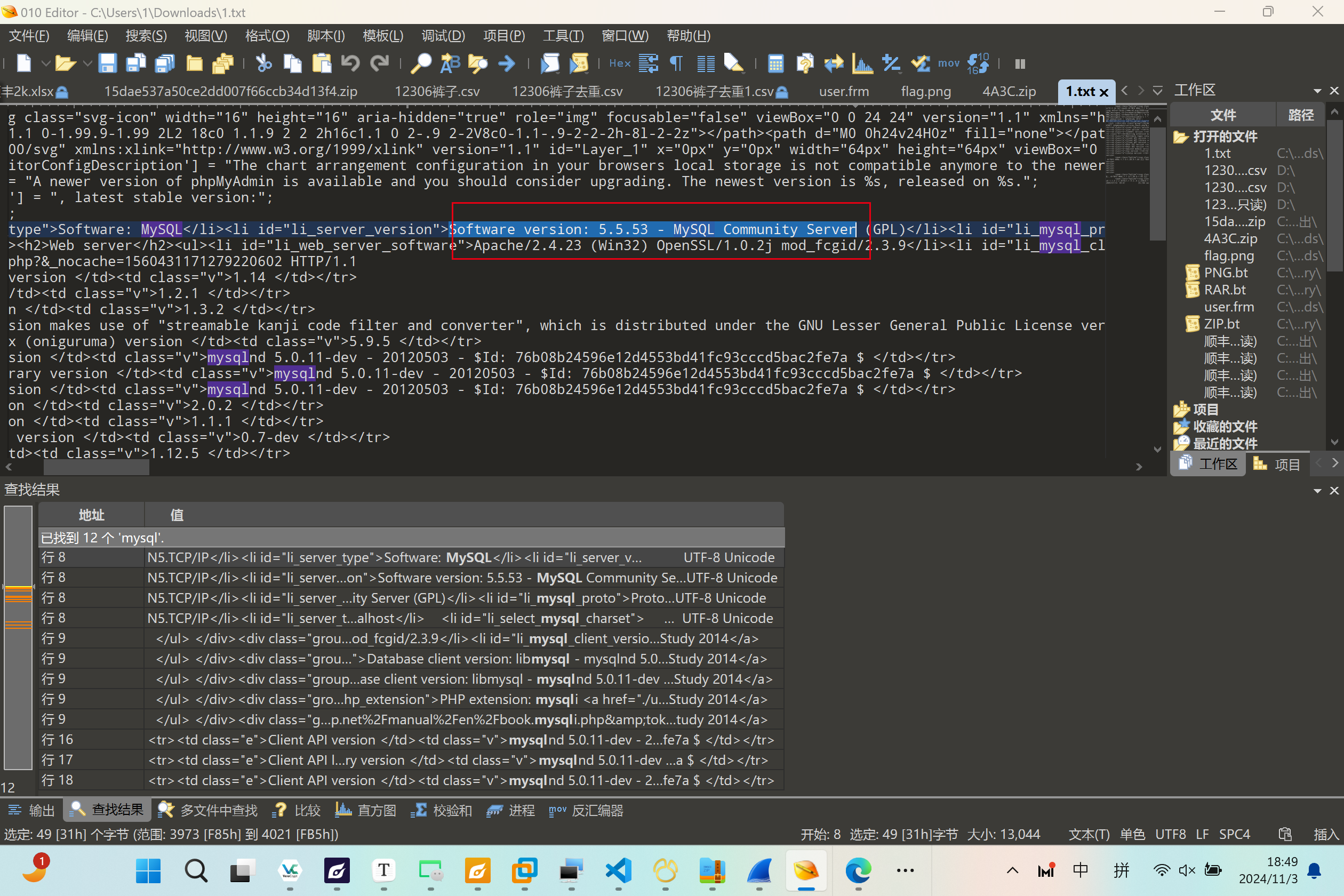

3. 请分析流量分析.pcapng文件,并回答被入侵计算机中的MySQL版本号是?(答案格式:1.1.1)

strings一下version,保存内容,找mysql,找到是5.5.3

4. 请分析流量分析.pcapng文件,并回答被入侵计算机中的MySQL root账号密码是?

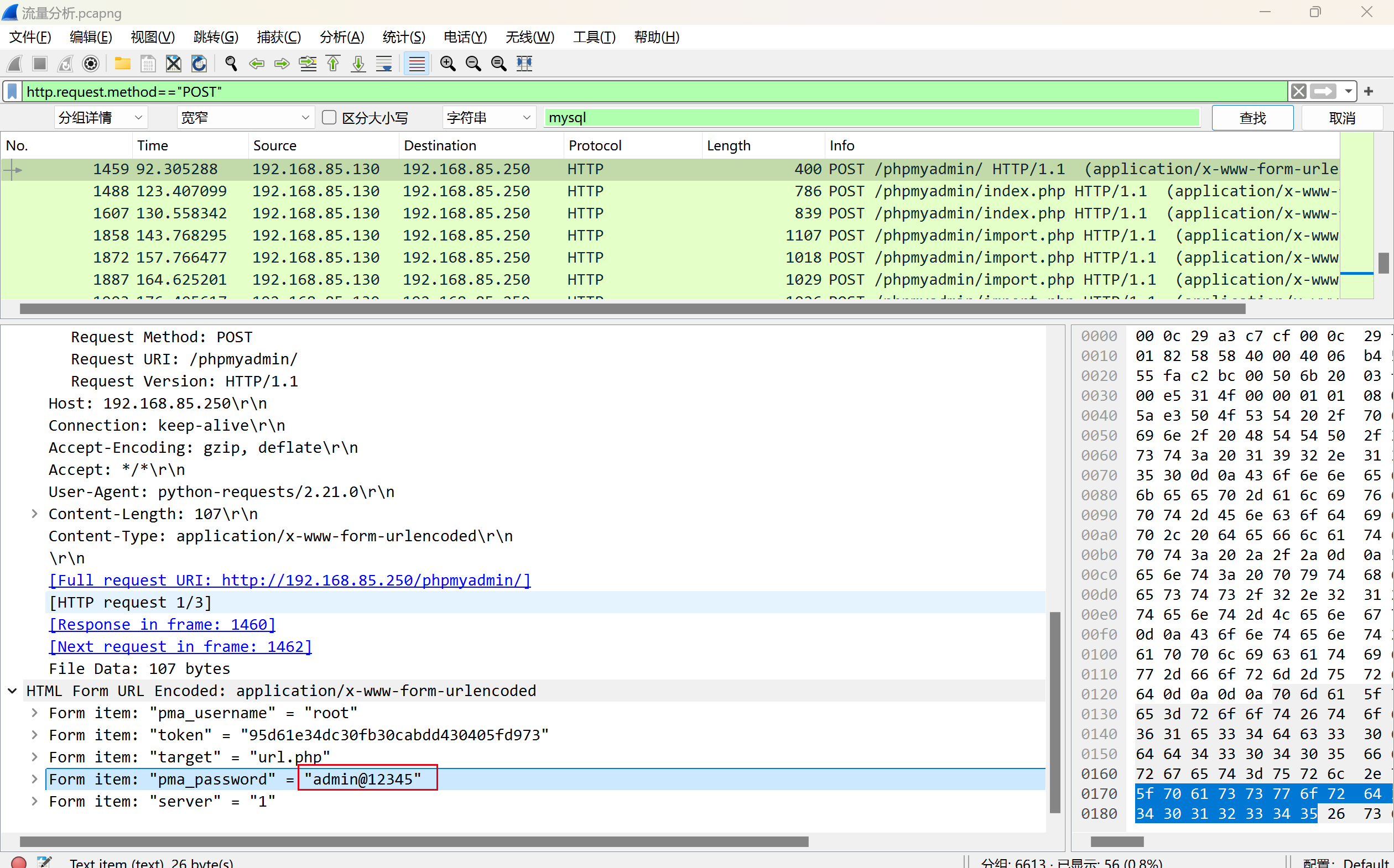

整体分析POST流量发现是入侵者尝试登录MYSQL,最后登陆成功,还修改了配置;

直接定位到最后一次登陆尝试,这次是成功的,密码为

admin@12345

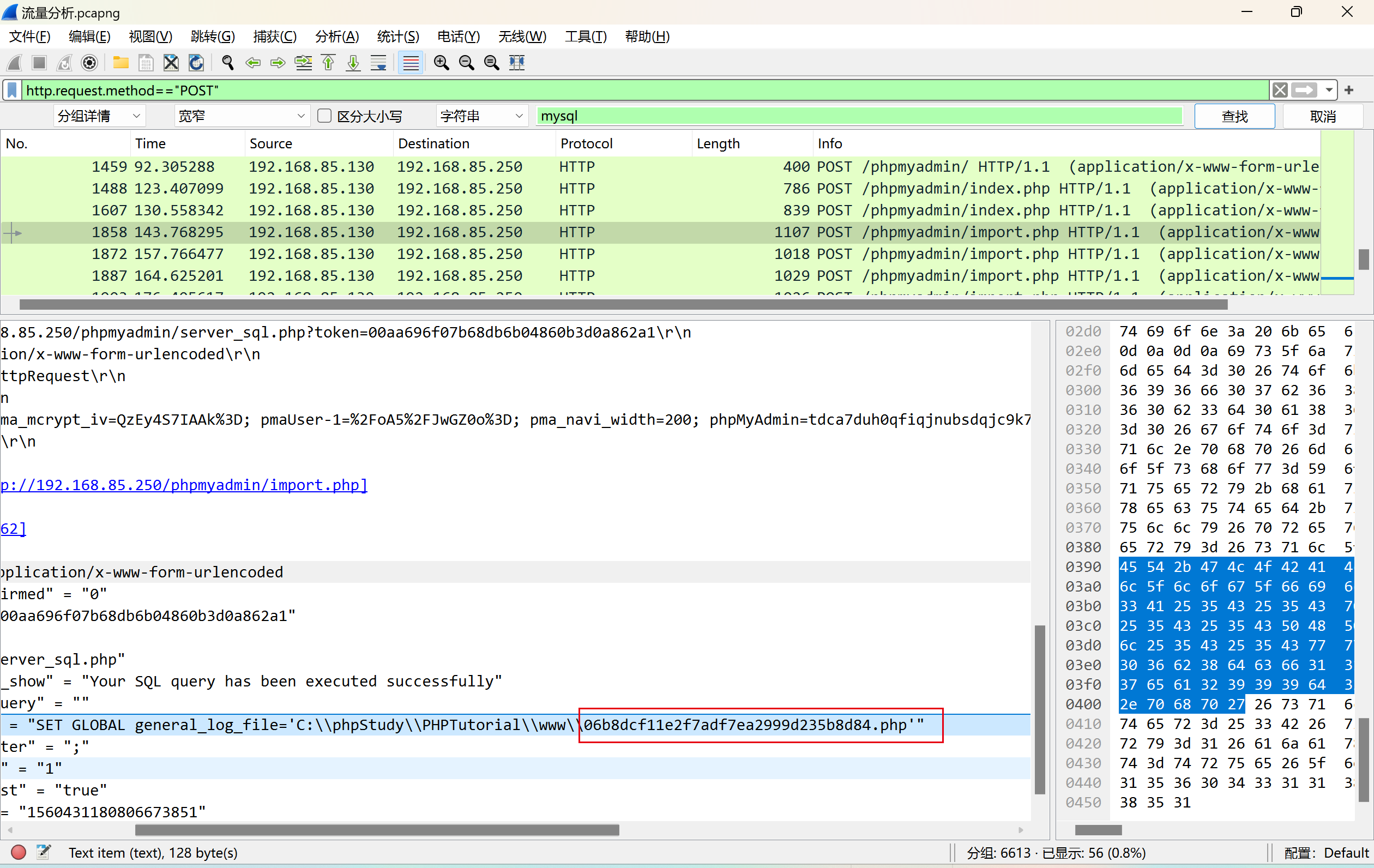

5. 请分析流量分析.pcapng文件,并回答入侵者利用数据库管理工具创建了一个文件,该文件名为?

06b8dcf11e2f7adf7ea2999d235b8d84.php

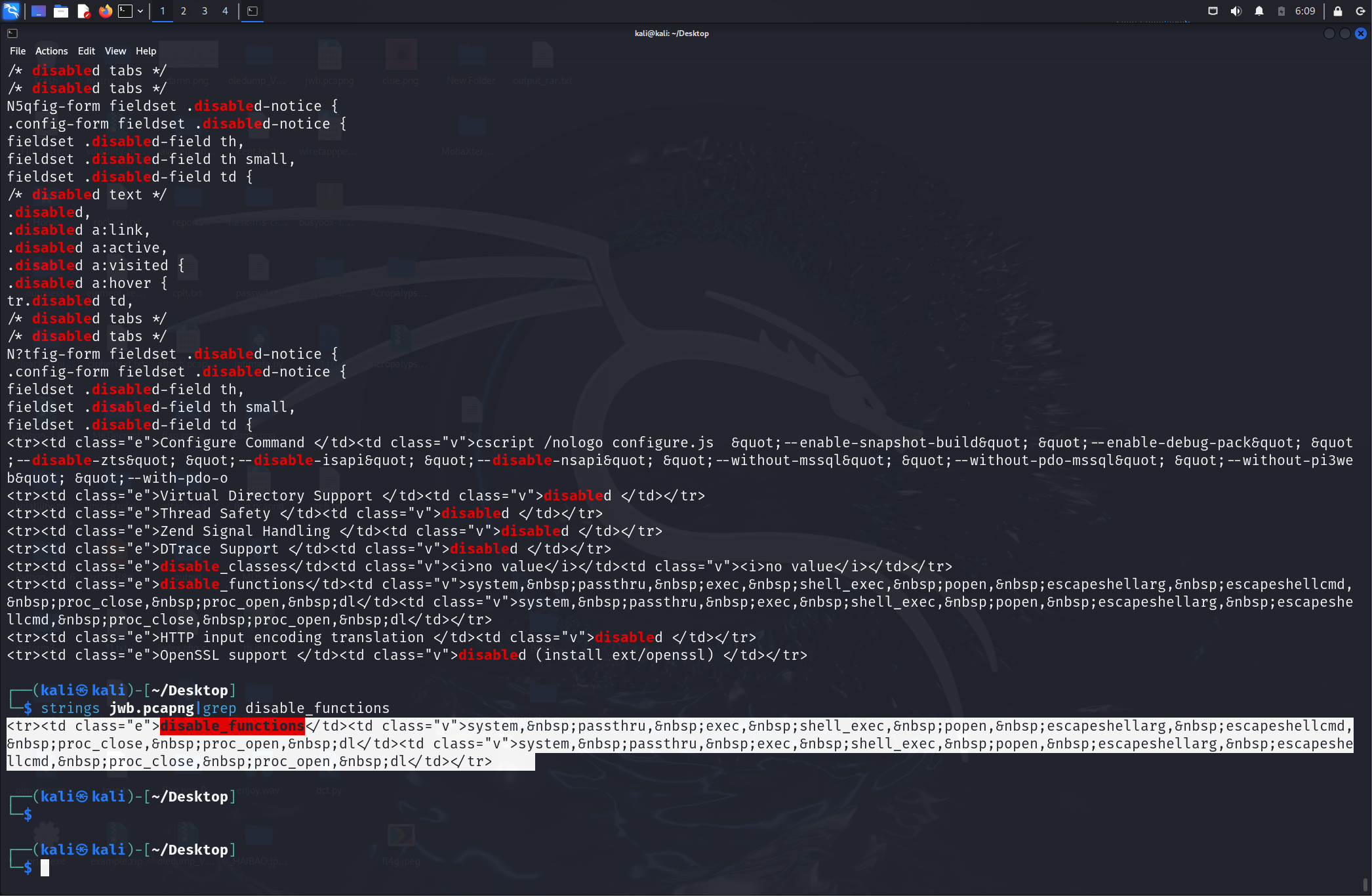

6. 请分析流量分析.pcapng文件,并回答被入侵计算机中PHP环境禁用了几个函数?

禁用函数想到前面分析流量的时候,在入侵者成功登录后用SELECT了<?php phpinfo();?>所以看这条的回显,不知道为什么搜disable搜不到,那再次祭出strings大法,找到这些;

去掉html的东西,禁用了

1 | system |

一共10个

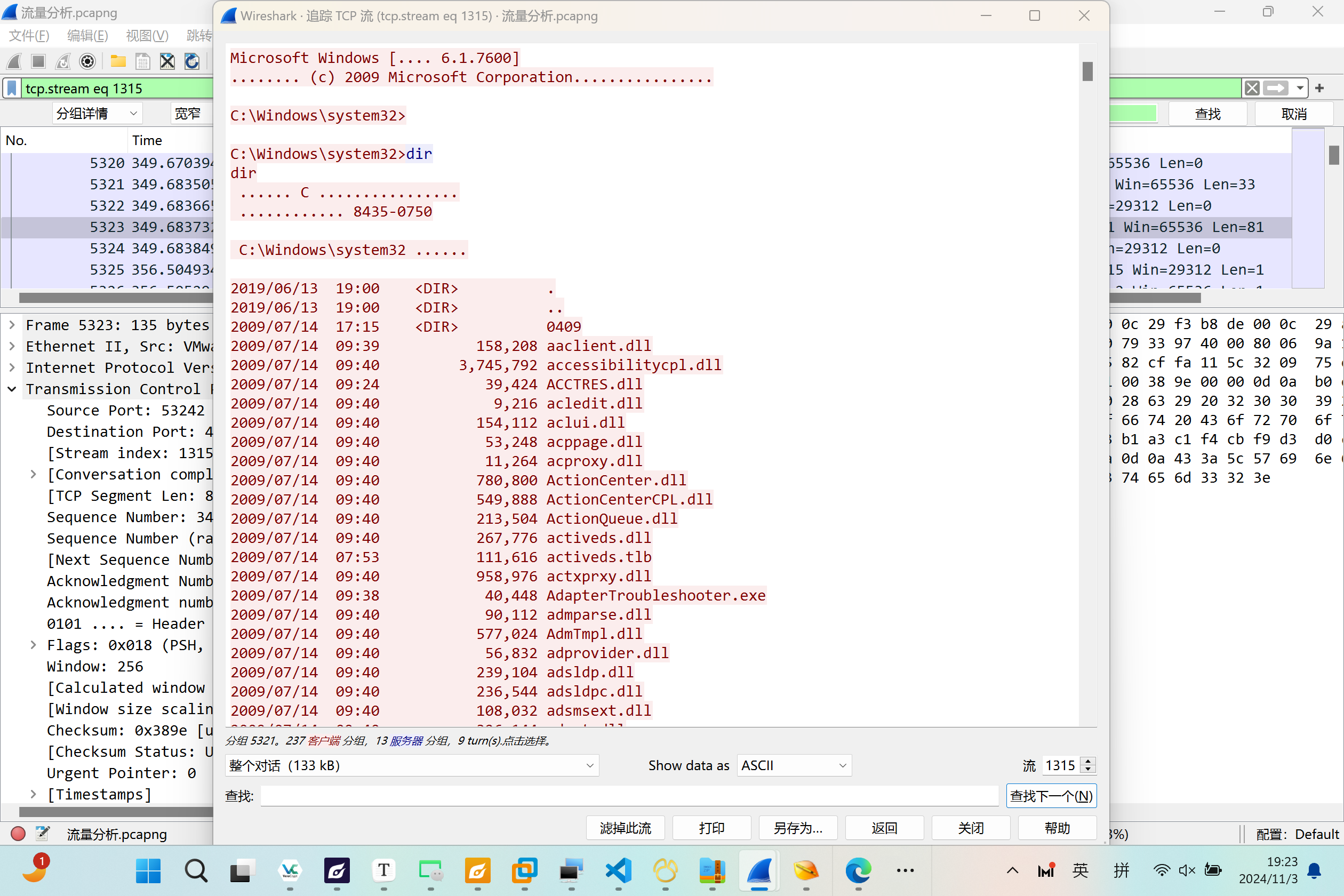

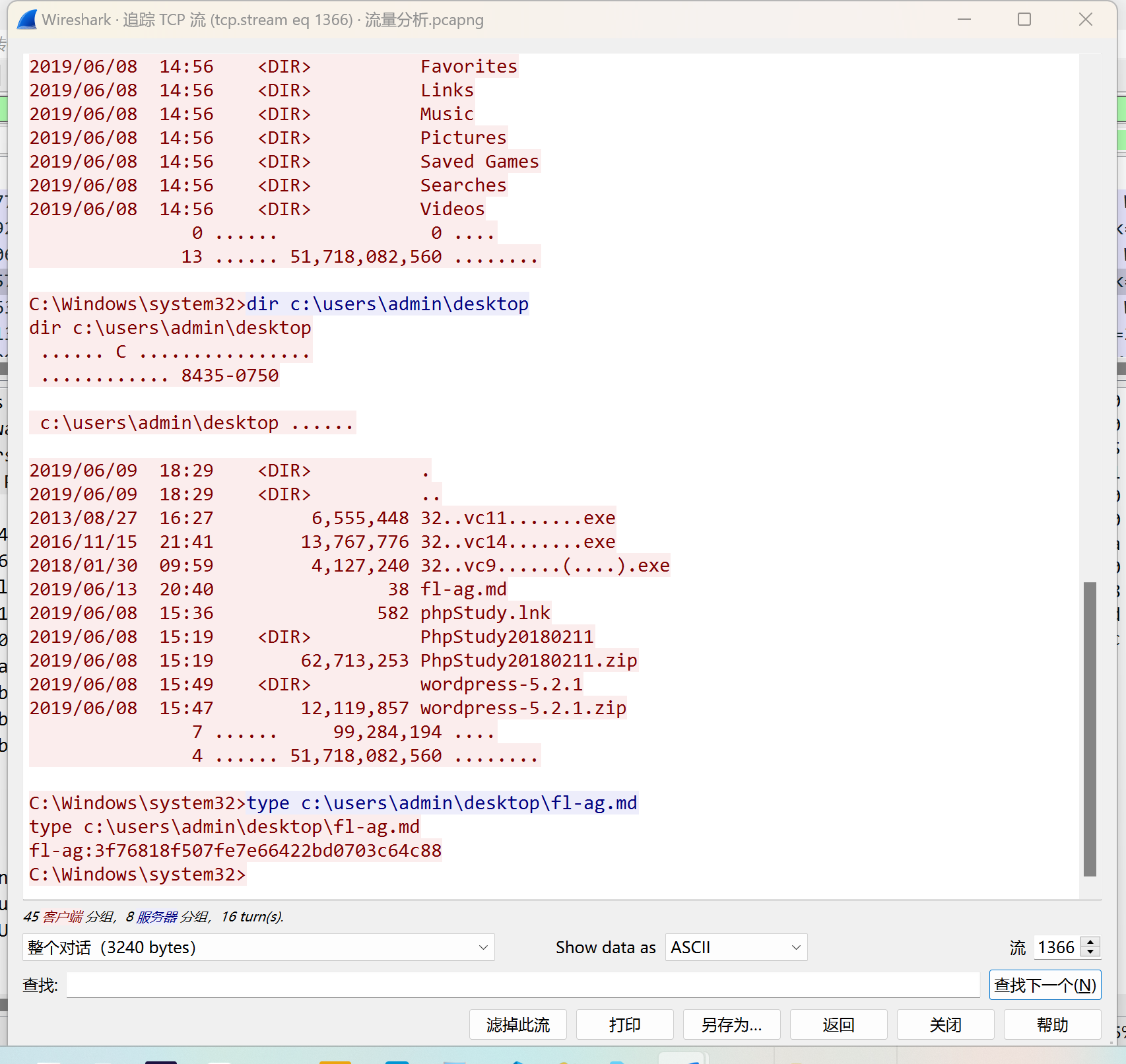

7. 请分析流量分析.pcapng文件,并回答入侵者提权后,执行的第1条命令是?

提权成功后进入shell,直接筛选

1 | tcp contains "C:\\Windows\\system32>" |

dir

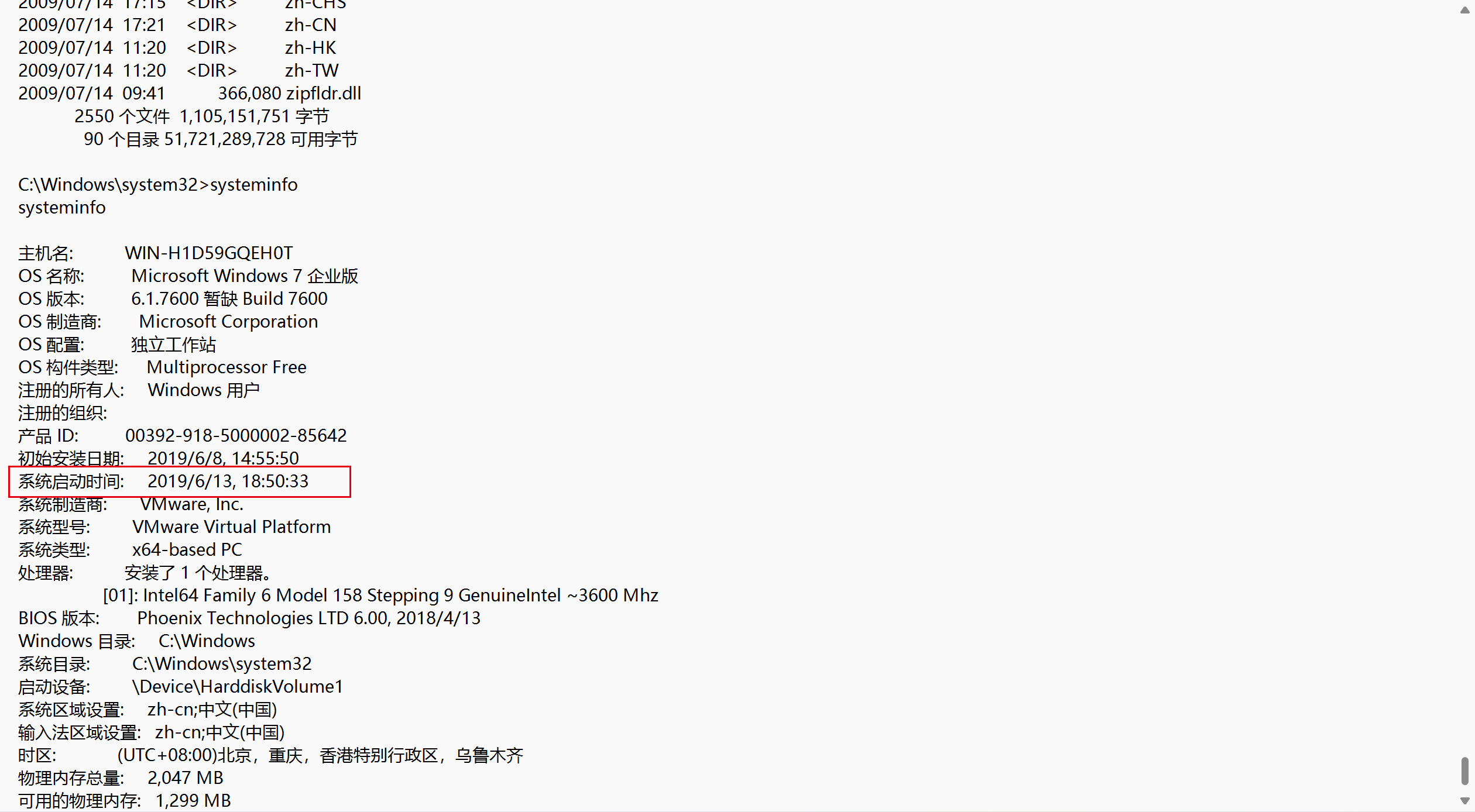

8. 请分析流量分析.pcapng文件,并回答被入侵计算机开机时间是?

A、2019/6/13 18:51:33

B、2019/6/13 18:50:33

C、2019/6/13 18:53:33

D、2019/6/13 18:52:33

追踪第一个流,以UTF-8形式保存下来,发现这个:

B

9. 请分析流量分析.pcapng文件,并回答被入侵计算机桌面上的文件中flag是?(答案格式:abcdef123456789)

3f76818f507fe7e66422bd0703c64c88

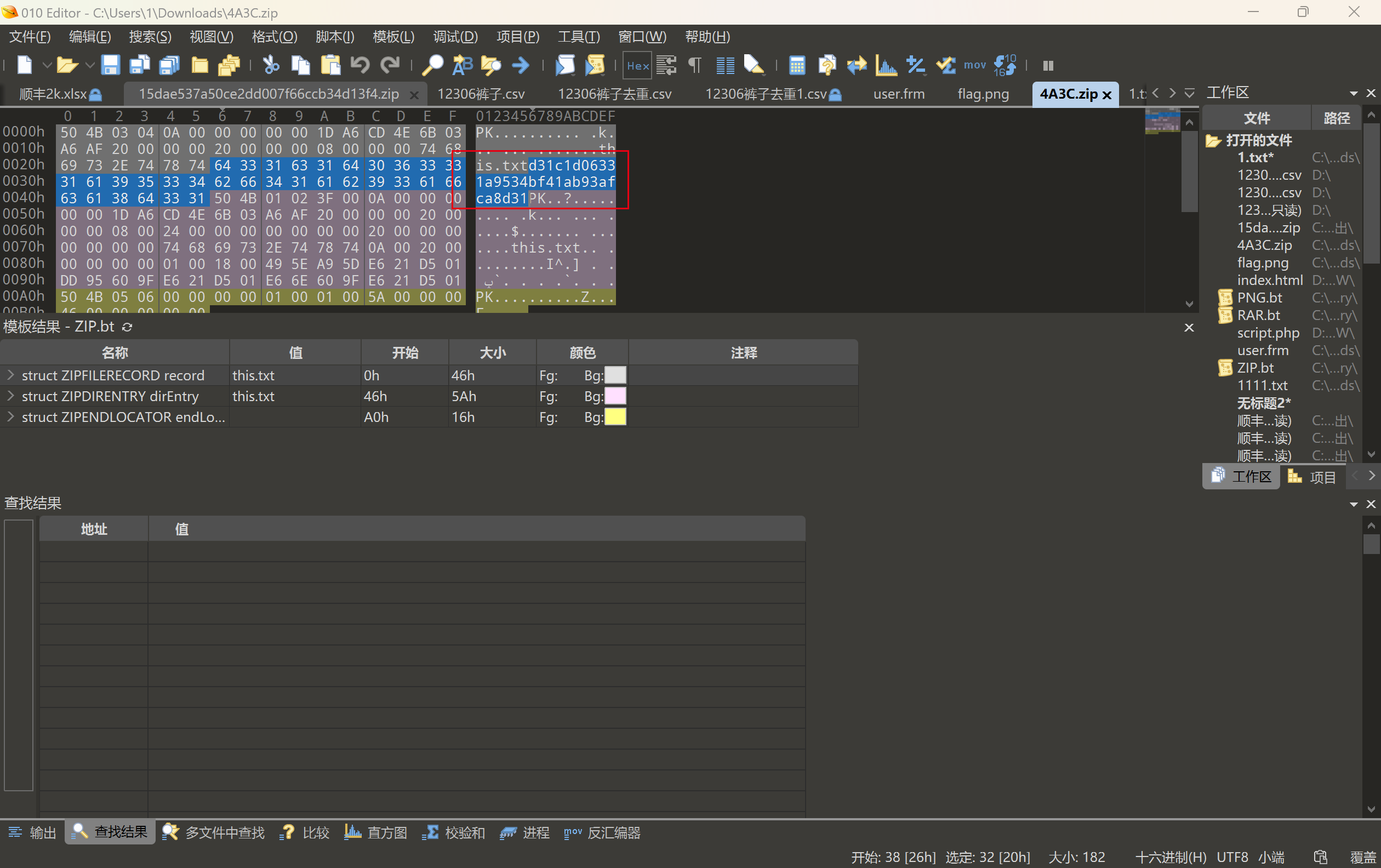

10. 请分析流量分析.pcapng文件,并回答图片文件中的flag是?(答案格式:abcdef123456789)

图片的flag直接导出图片,用binwalk分离,压缩包是坏的但是由于没有加密所以txt内容直接可以看到

d31c1d06331a9534bf41ab93afca8d31

APK功能分析

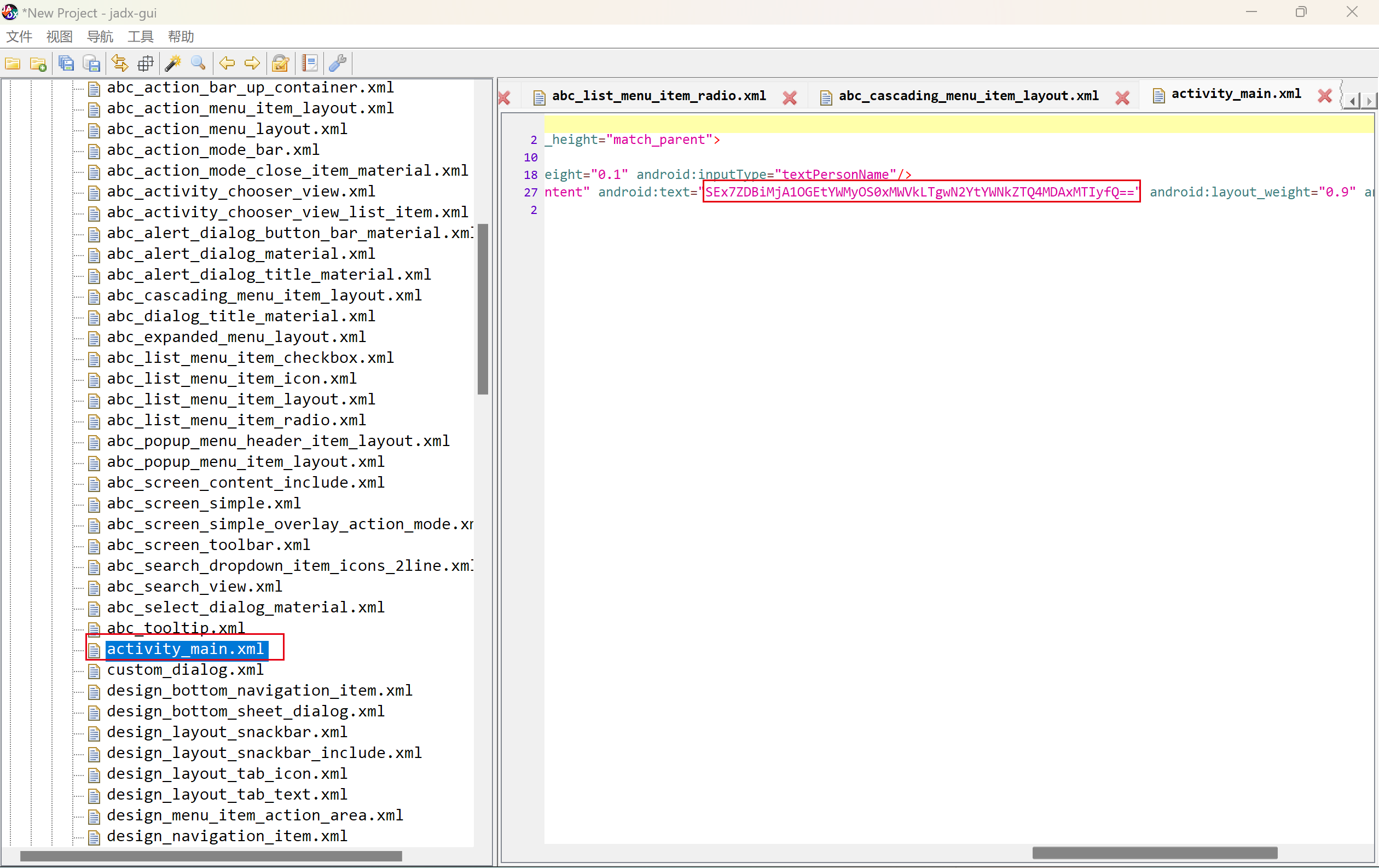

1. 请分析1.备忘录.apk反编译出的文件中,正确答案在哪个文件里?

这题问的是第三题的flag在哪个文件储存

1 | 知识点:资源文件夹下的layout储存定义安卓应用布局的xml文件,activity_main.xml定义主界面布局 |

看一下文件,发现确实在这里;

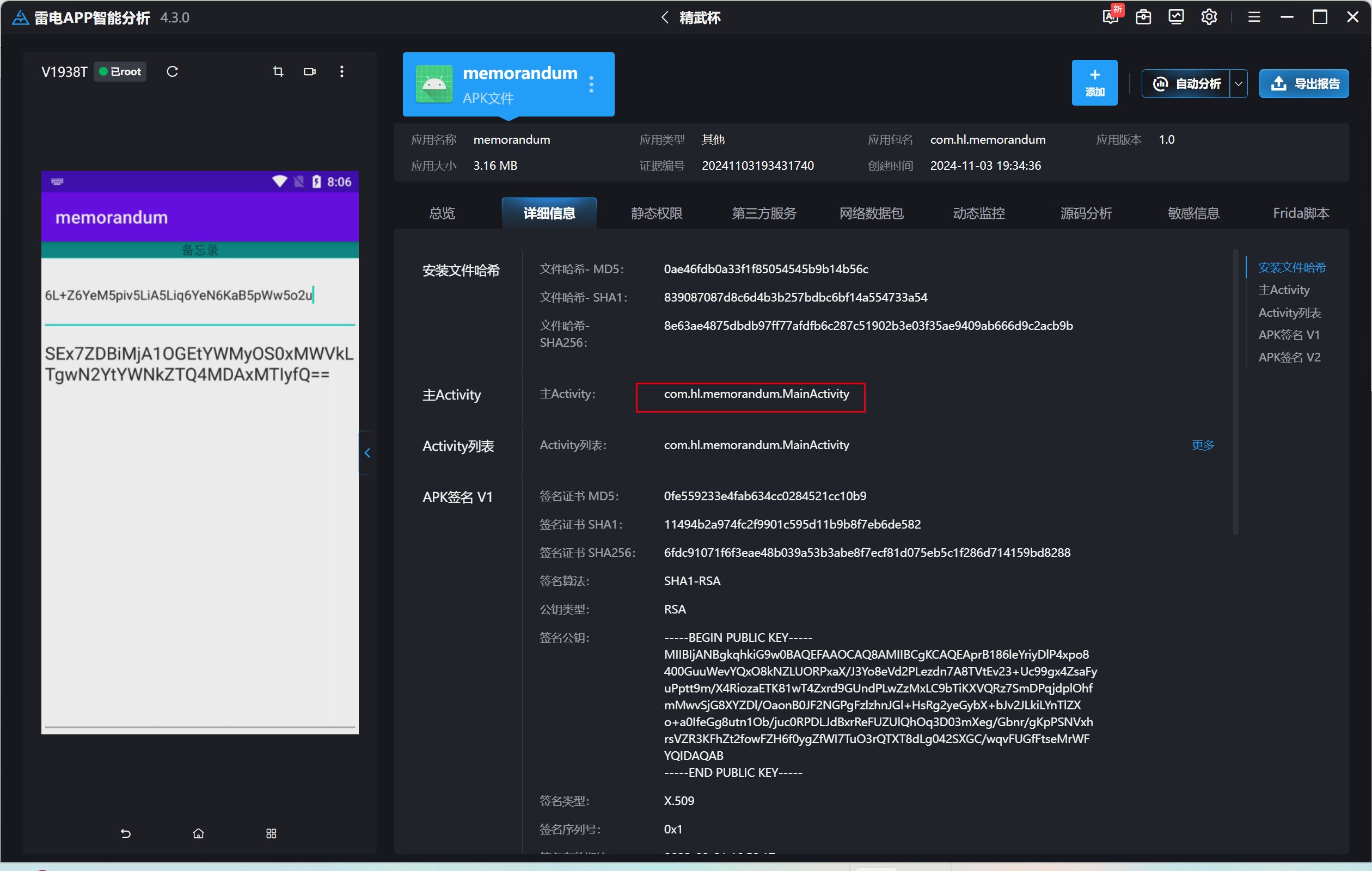

2. 请分析1.备忘录.apk并找到程序中的主activity是?(答案格式:com.tencent.mm.activity)

这个在雷电里面有

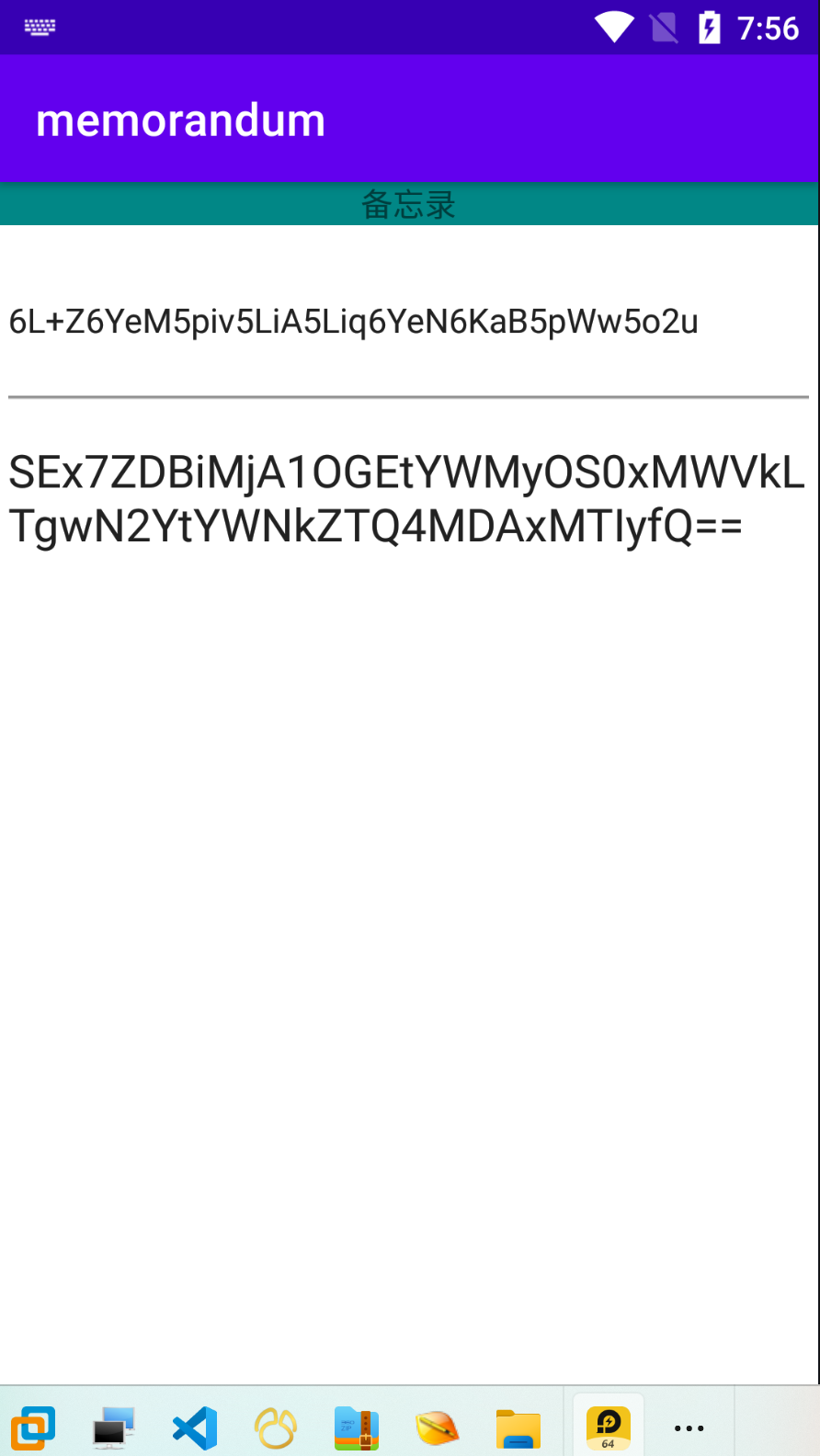

3. 请分析1.备忘录.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

把apk放到雷电模拟器里仿真,打开app,两串base64,解码SEx7ZDBiMjA1OGEtYWMyOS0xMWVkLTgwN2YtYWNkZTQ4MDAxMTIyfQ==有HL{d0b2058a-ac29-11ed-807f-acde48001122}

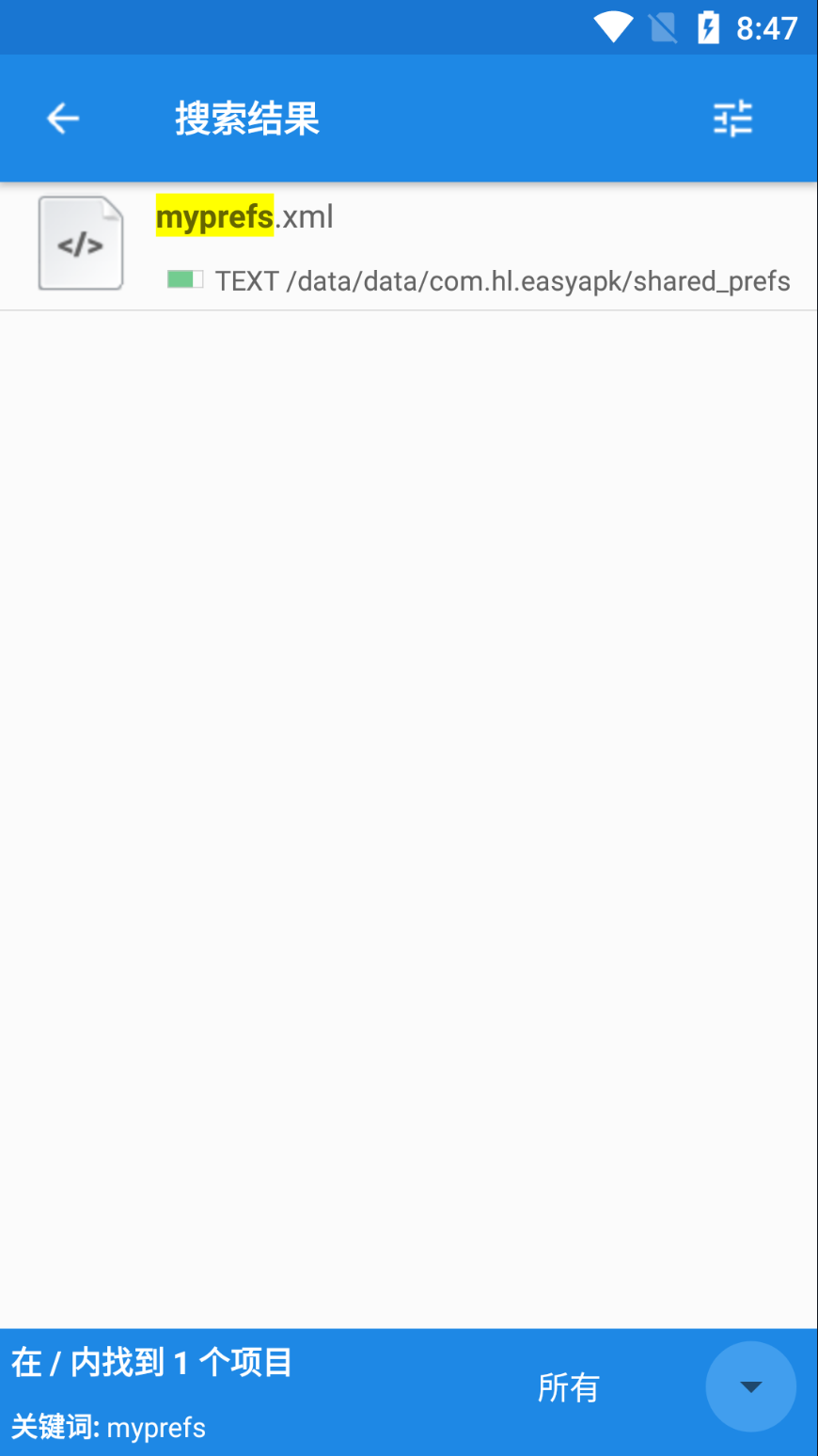

4. 请分析2.easyapk.apk中SharedPreferences配置文件的名称(包括后缀)是什么?

5. 请分析2.easyapk.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

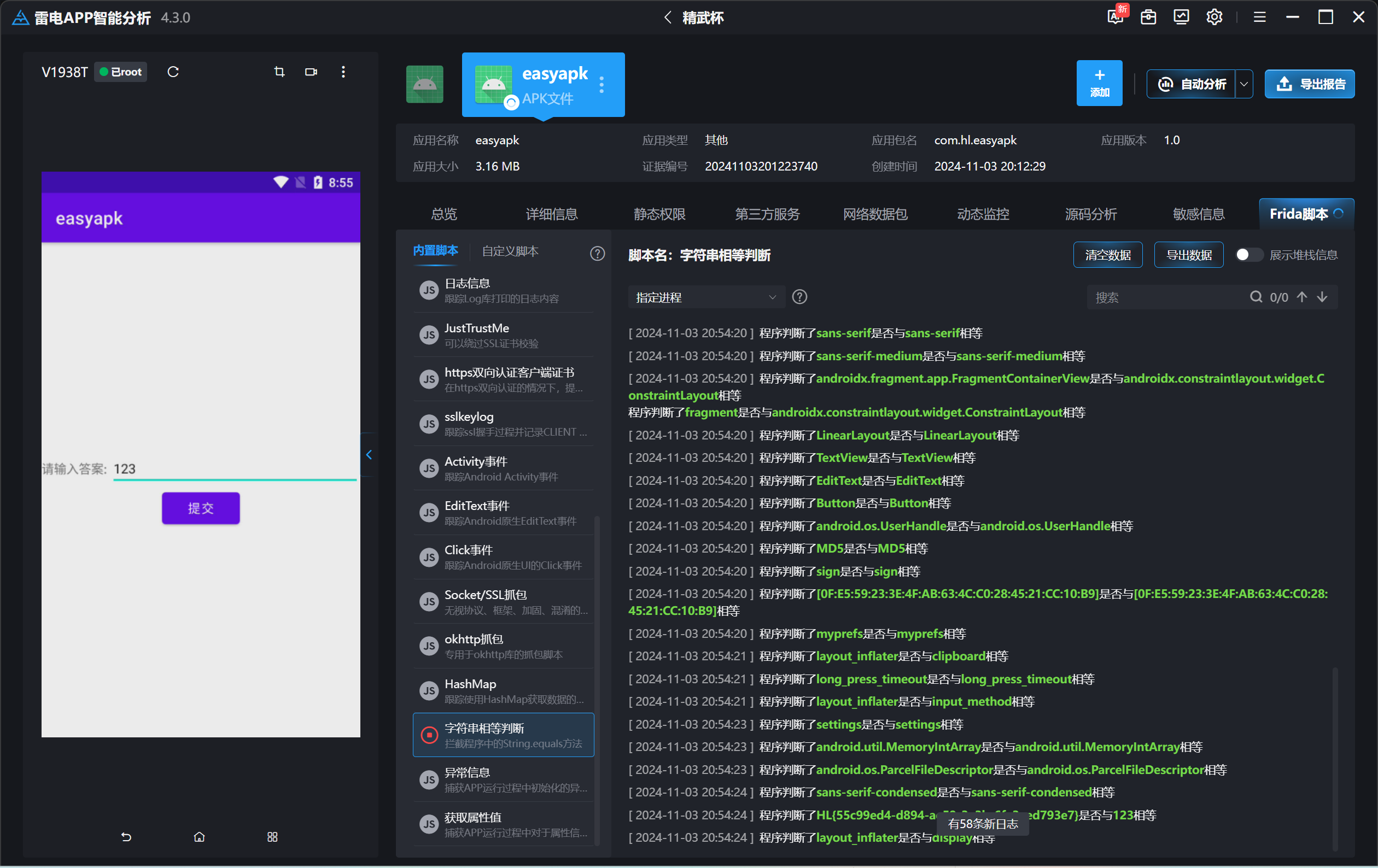

这两题也合起来,先看T5比较合适,首先仿真后发现apk的功能是判断字符串与flag是否相等;

在“敏感信息”输入“正确”字样,可以定位判断逻辑;

flag的生成是先有五个字符串str1到str5拼一起,加密套上HL{},然后在拆开来拼上-,然后判断和用户输入是否相等;可以注意到str5实例化了一个prefs类,似乎和T4有关系,打开类看看,找到SP_TAG(sharedpreference标签)为myprefs,在模拟机文件管理器里找,有myprefs.xml(共享是app和手机之间,所以应该跳开app本身去找)

至于flag可以使用frida脚本追踪字符串判断时刻,像抓包一样,打开app,随便给一个输入提交,脚本会抓住判断输入与flag是否相等,因此暴露flag

HL{55c99ed4-d894-ae59-3a3b-6fe3eed793e7}

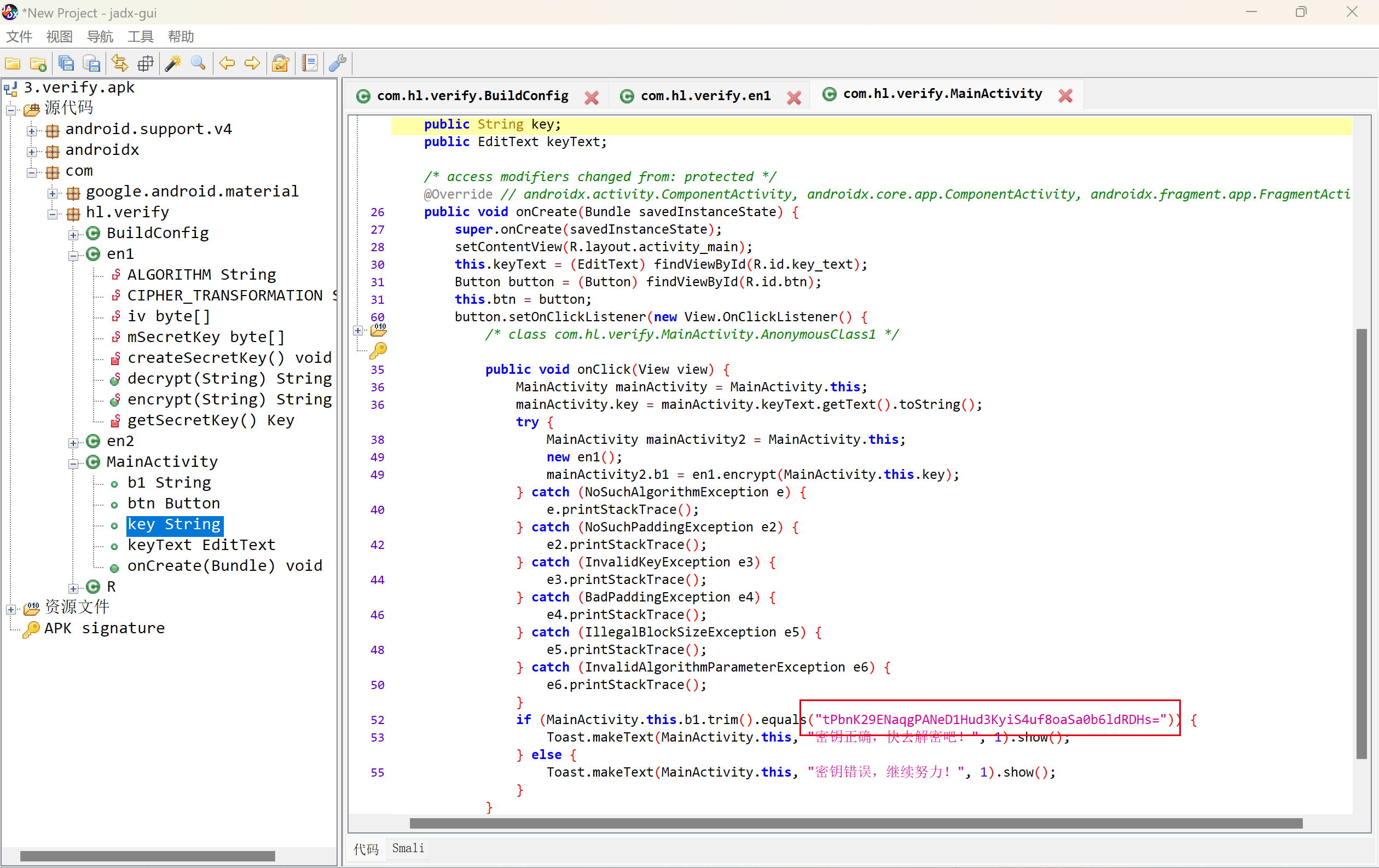

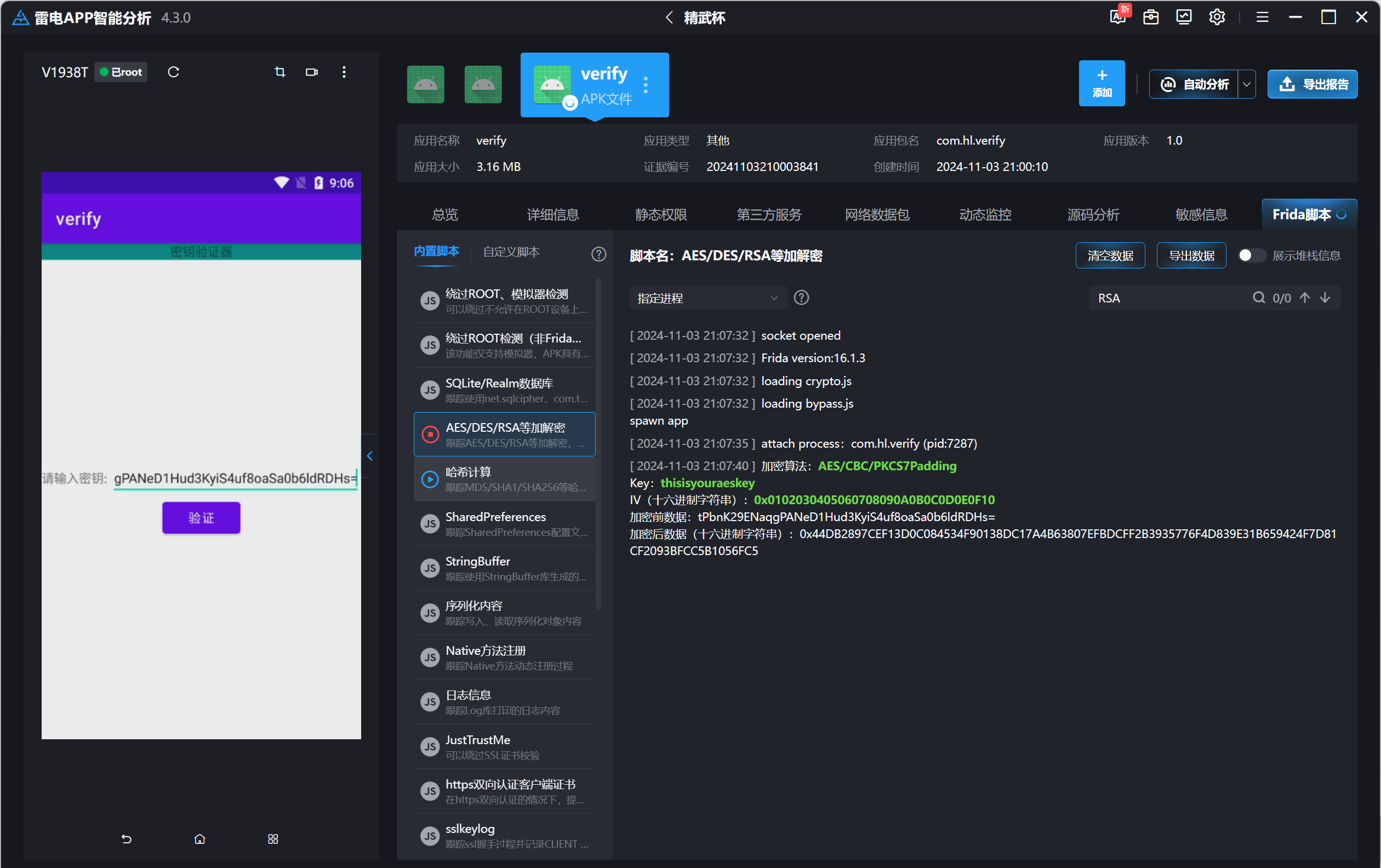

6. 请分析3.verify.apk,该程序中所使用的AES加密KEY值为

搜索“密钥”,一眼顶针

还是用frida脚本追踪加解密过程,然后直接发现key和iv,密文也有了,解密得到Whose key am I ?

7. 请分析3.verify.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

这个在资源文件夹里面的Lookme,看文件头是个7z,改完格式发现是加密的,输入刚才的密钥,发现正确,里面有txt:HL{301b6b90-ac37-11ed-bad4-5811224dd424}

最后三个不会了,放答案吧

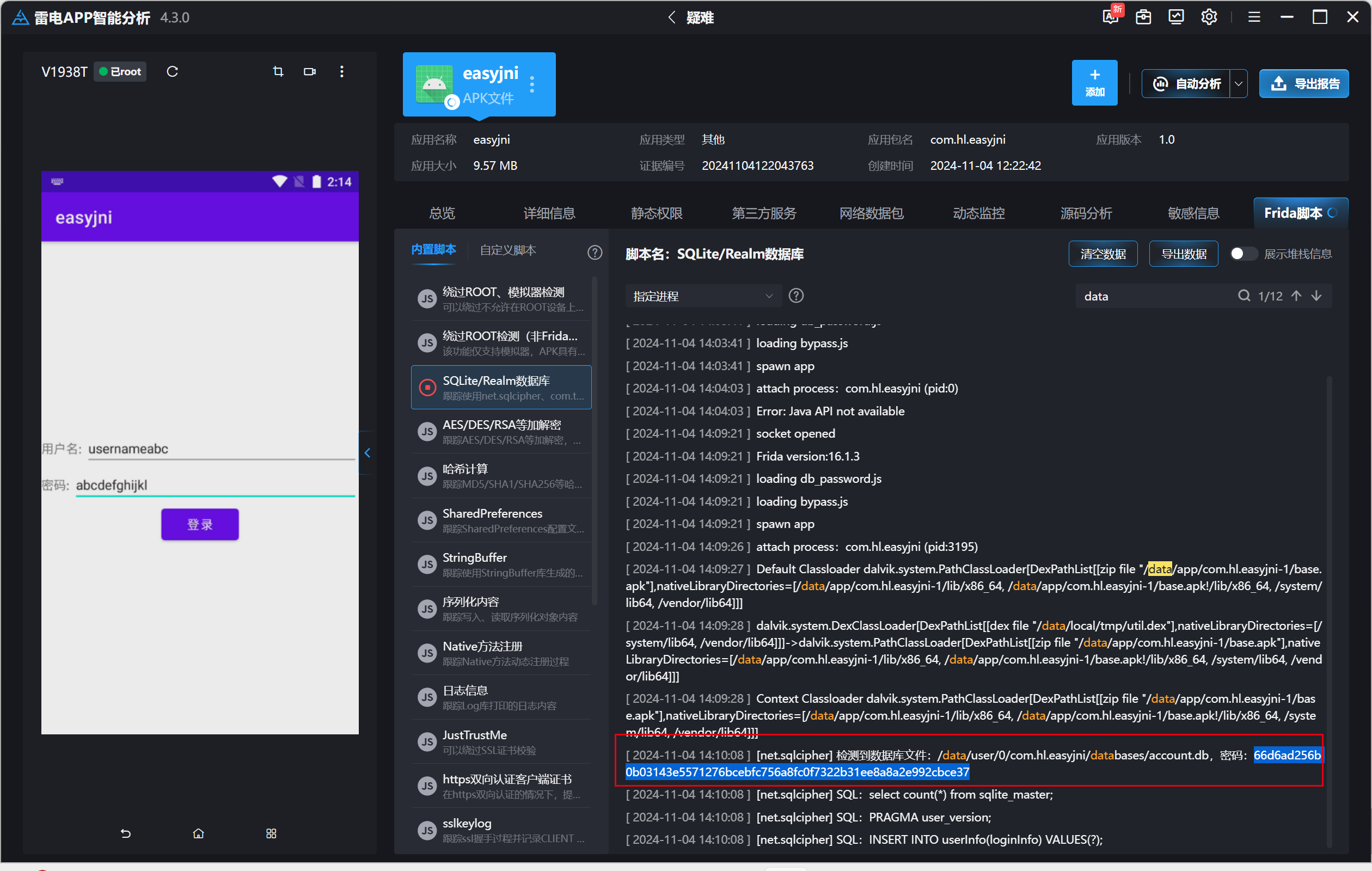

8. 请分析4.easyjni.zip,压缩包中数据库的解密秘钥为

搜索“登录”,定位到登录相关的函数在mainactivity那里,因此看源码,发现只要密码和账号满足要求就会触发读库函数,然后再进一步比对;这个时候可以继续使用frida脚本,拦截到密钥如下

1 | 66d6ad256b0b03143e5571276bcebfc756a8fc0f7322b31ee8a8a2e992cbce37 |

用DB Broswer(SQLCipher)打开

最后两个不会了,放答案吧,还要反编译so文件……

9. 请分析4.easyjni.zip并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

1 | HL{b950f5b8abfd5a0b3331ca65e687ff94} |

10. 请分析5.calc.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

1 | HL{96233a87c59bf7f0aa2ed16d9bc2e07a} |