FIC2025预选赛数据分析和互联网部分

FIC2025预选赛数据分析和互联网部分

路漫漫其修远兮~

知识点总结

1.HNS和以太坊之类的一样,都属于主流区块链项目。对于主流区块链项目都有自己的网站(不同的主流区块链项目通常来说是互不连接的运行在各自的主网上;PS:看来web3要学的真的不少,之前在Ethernaut学的智能合约这场比赛完全派不上用场啊)管理、购买、访问其所属的域名,也就是有着独立地址的DApp,一个地址对应一个域名。而对于HNS,可以通过设置https://hnsdns.com来访问HNS网络上的域名;https://www.namebase.io购买管理HNS域名;

2.多数的区块链项目下的域名都有自己的特点,比如以太坊下面的域名都是.eth为顶级域名;但是HNS支持对于域名的自定义,因为它本身就是专注于去中心化域名解析的

3.Linux的dig命令可以用来查找DNS记录

4.WinMerge可以用于文件夹比较(这一点是010和WinHex没有的)

5.web.archive.org可以查找网页快照

题解

1.请分析检材二,找到李某上游人员陈某博客宣传所用域名为

- 请分析陈某宣传所用域名,该域名的顶级域名在以下那个区块链注册

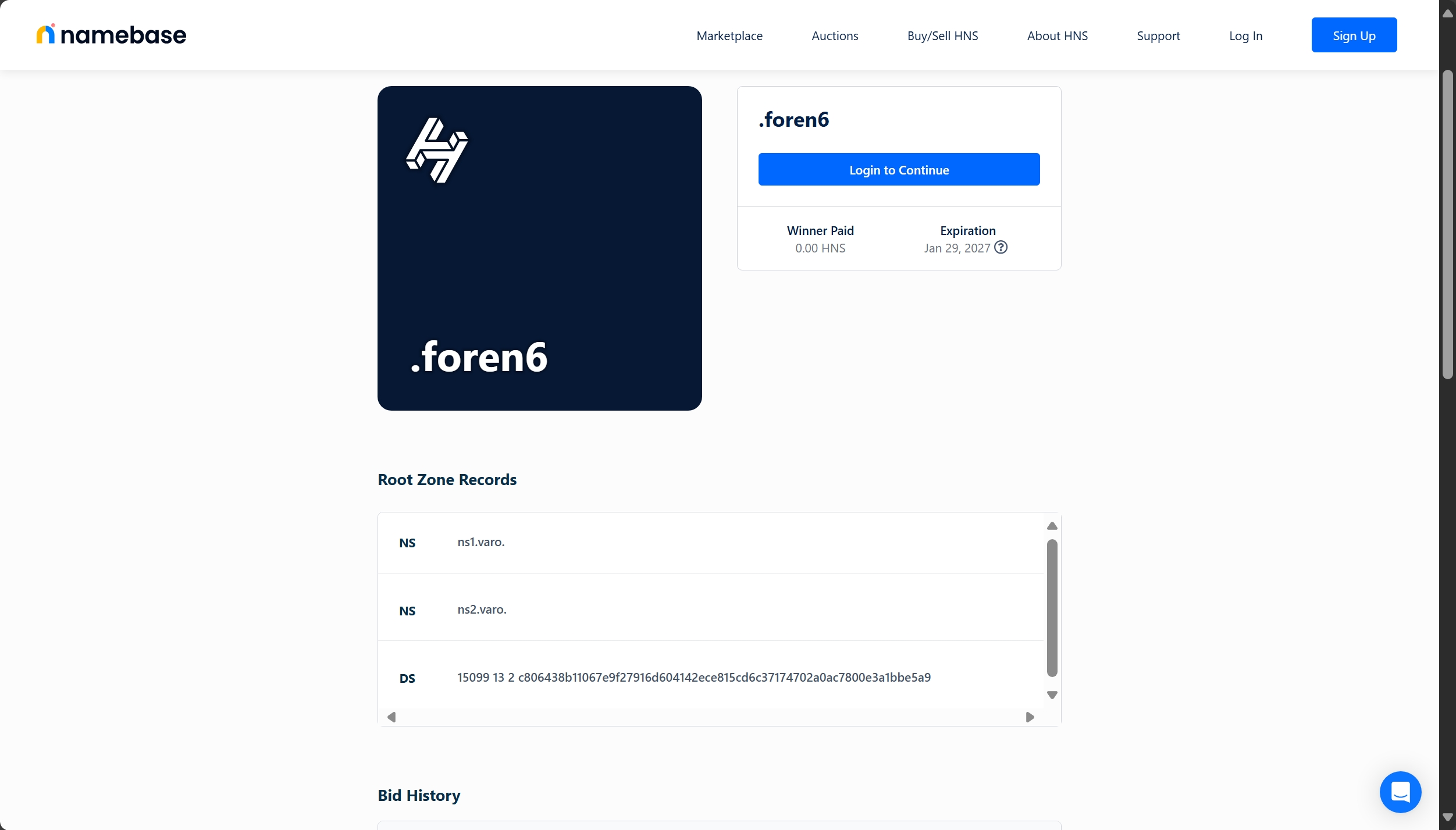

域名的后缀是foren,是自定义域名,所以大概率是HNS上注册的,去https://www.namebase.io上查确实能查到;

3.请分析陈某宣传所用域名的顶级域名的域名解析服务器(DNS)共有几个

由上图,这个网站不仅可以查询到域名记录,还能看到其域名解析服务器,一共2个;

当然在设置HNSDNS之后也可以选择nslookup

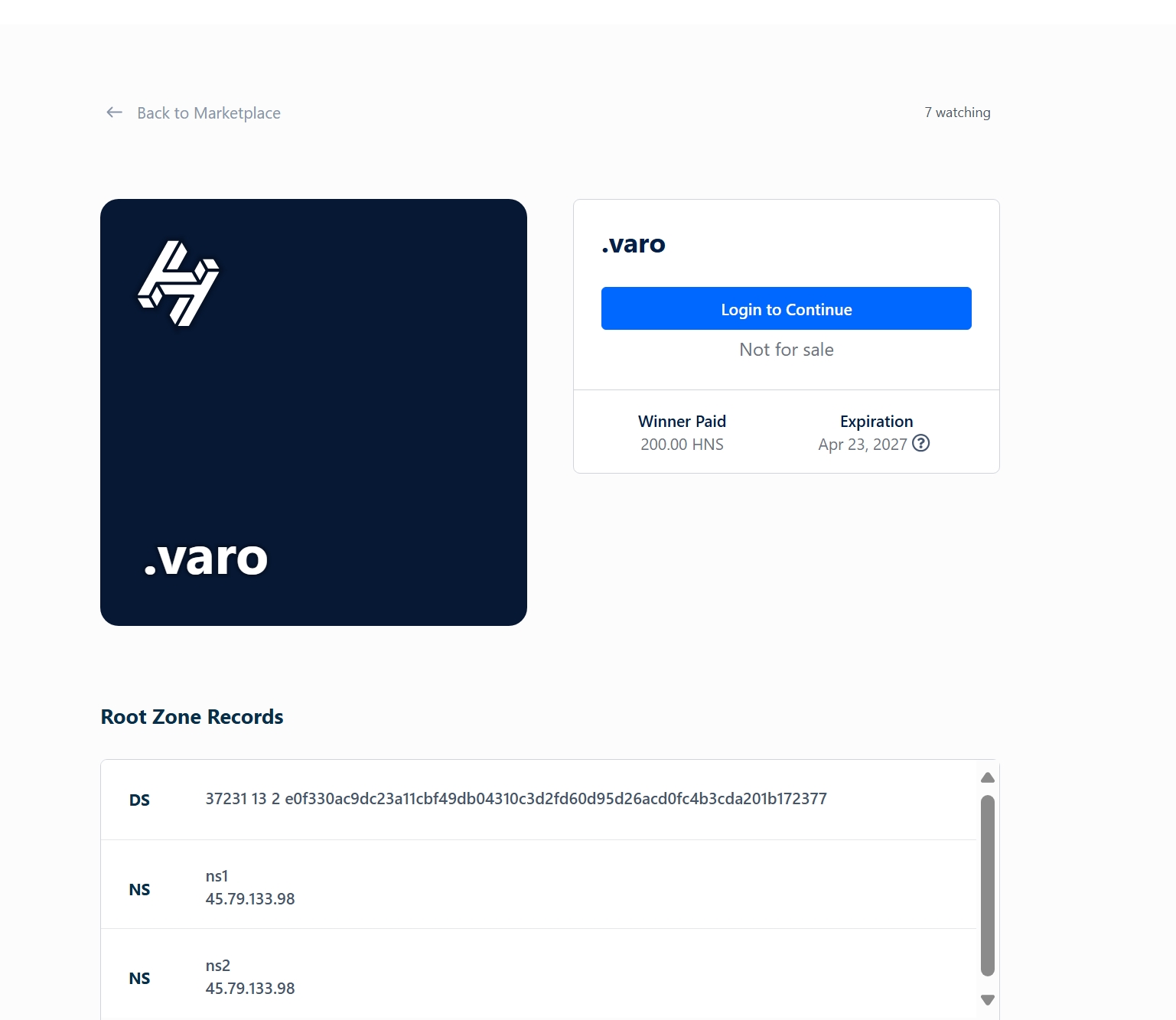

4.请分析陈某宣传所用域名的顶级域名的NS1服务器ip为

这里如果用网站就直接查varo顶级域名即可

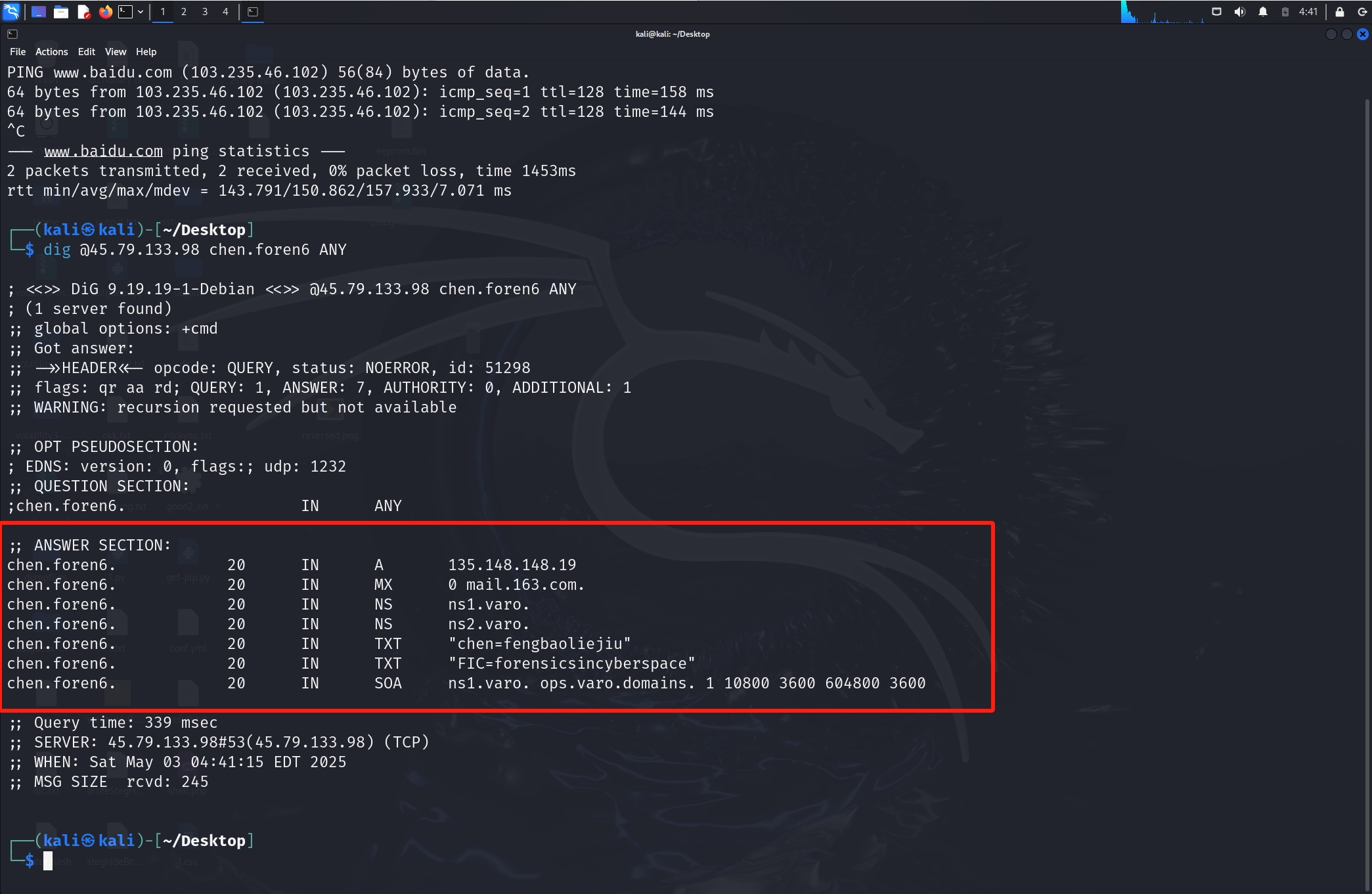

5.请分析陈某宣传所用域名,该域名DNS记录指向邮件服务器域名为

6.请分析陈某宣传所用域名,该域名的txt记录中chen的值为

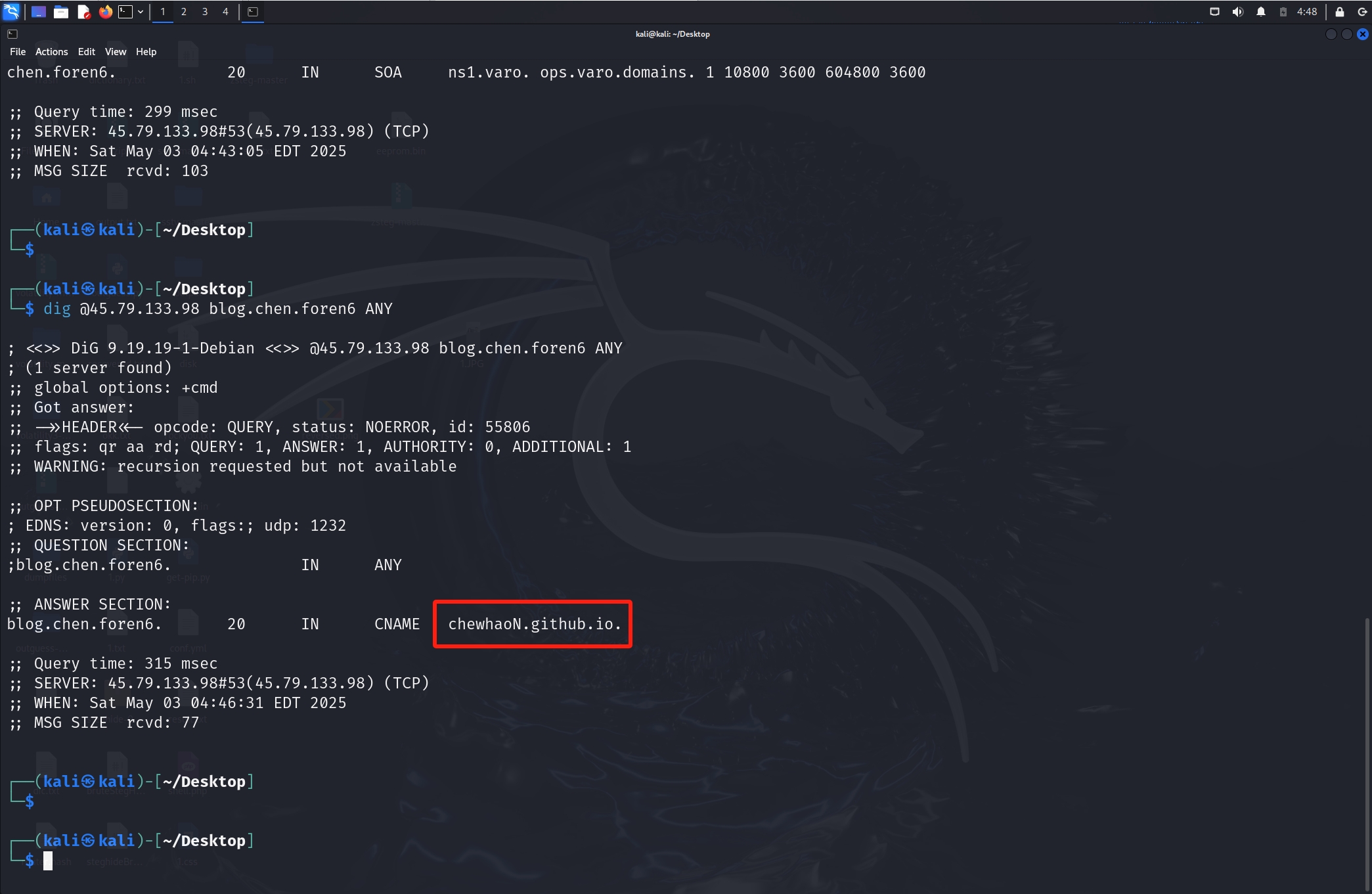

直接dig它的DNS服务器45.79.133.98即可;

1 | dig @45.79.133.98 chen.foren6 ANY |

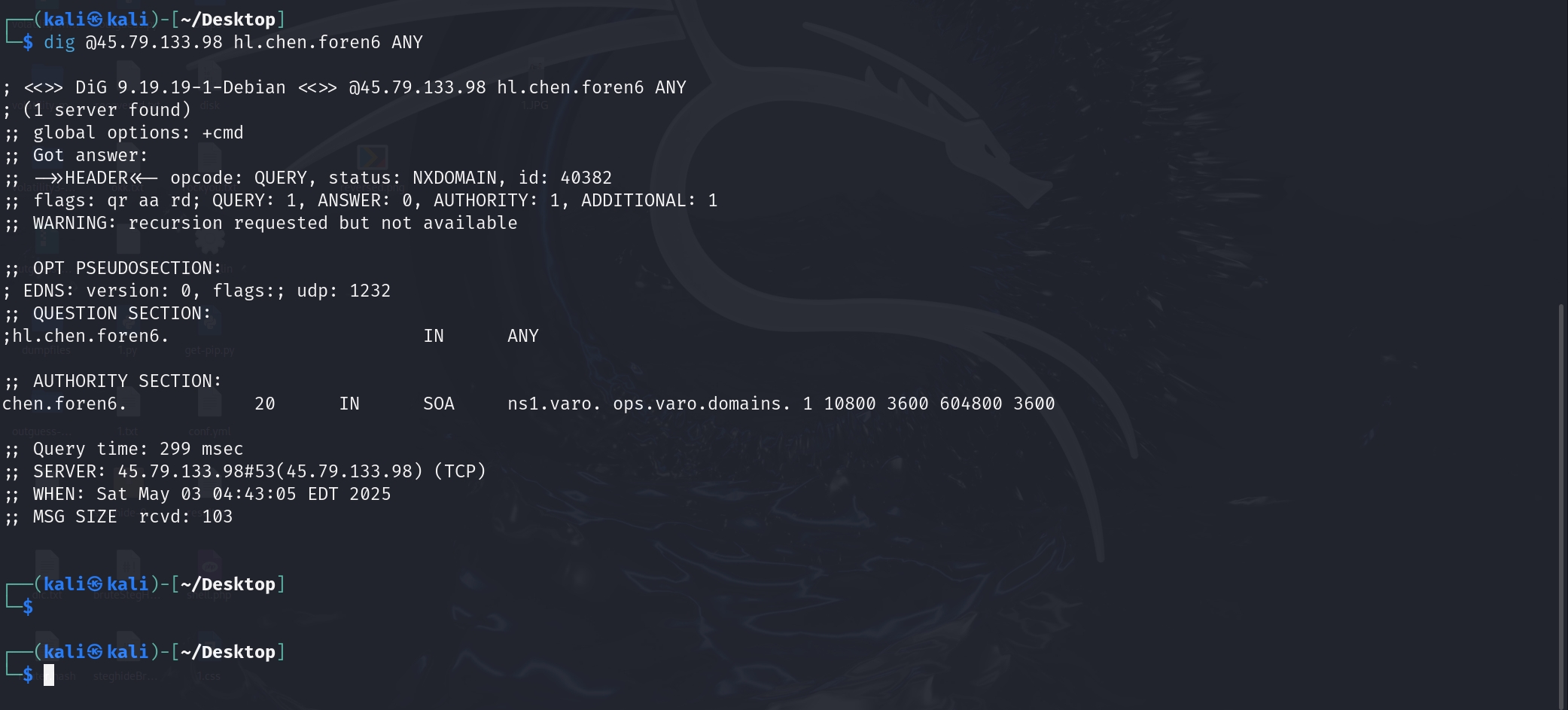

- 请分析陈某宣传所用域名,该域名DNS记录没有以下那个域名

A. admin.chen.foren6

B. caidan.chen.foren6

C. fic.chen.foren6

D. hl.chen.foren6

一个个挖就行,发现只有D是查不到的

- 请分析陈某宣传所用域名,该博客域名最终DNS解析指向的github仓库名为

我们尝试访问chen.foren6,发现会跳转到blog.chen.foren6;挖这个域名,发现有个别名记录,是个GitHub Pages,其地址和仓库名称是一样的

9.请分析陈某github账号,陈某对jkroepke/2Moons项目增改了几个文件

根据chen.foren6找到陈某的账号,然后可以看见这里有个2Moons,但是由天干知道,这个东西本来是别人的,可以把原主的和陈某的都下载下来用WinMerge对比一下,除去换行符差异,主要有两处不同:一是添加了encrypted.bin,二是\includes\libs\Smarty\plugins\block.textformat.php多了一段(整理好后如下)

1 |

|

答案是2个

10.请分析陈某github账号,陈某在修改2Moons过程中提到了什么锅底

对上面那段URL解析,出来是”https://foren6.atwebpages.com/woyao/eat/火锅/蜂蜜锅底.css“

11.请分析陈某github账号,陈某在游戏2Moons中放置的后门连接码的密码为

根据T10的php,代码获取了游戏的css文件,计算md5,然后对encrypted.bin的内容进行aes解密然后写进php文件里,是个木马,那么在php环境下去掉有害代码,只把$i打印出来即可获得木马明文,密码就在其中:

1 | ficnb |

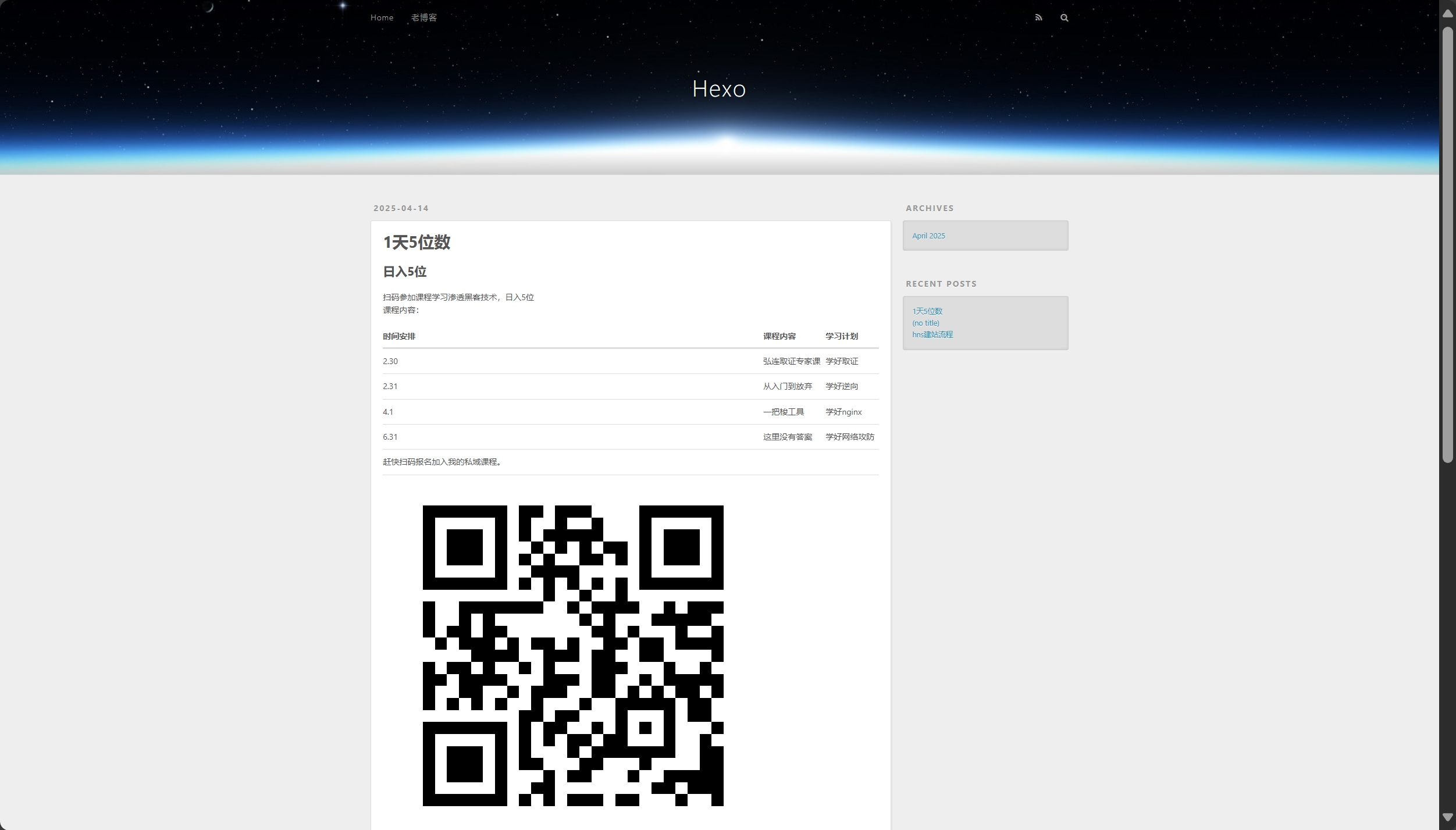

- 请访问陈某当前博客,陈某课程的扫码报名地址的域名为

扫页面的二维码即可

https://fic.forensix.cn,是比赛主页,六百六十六

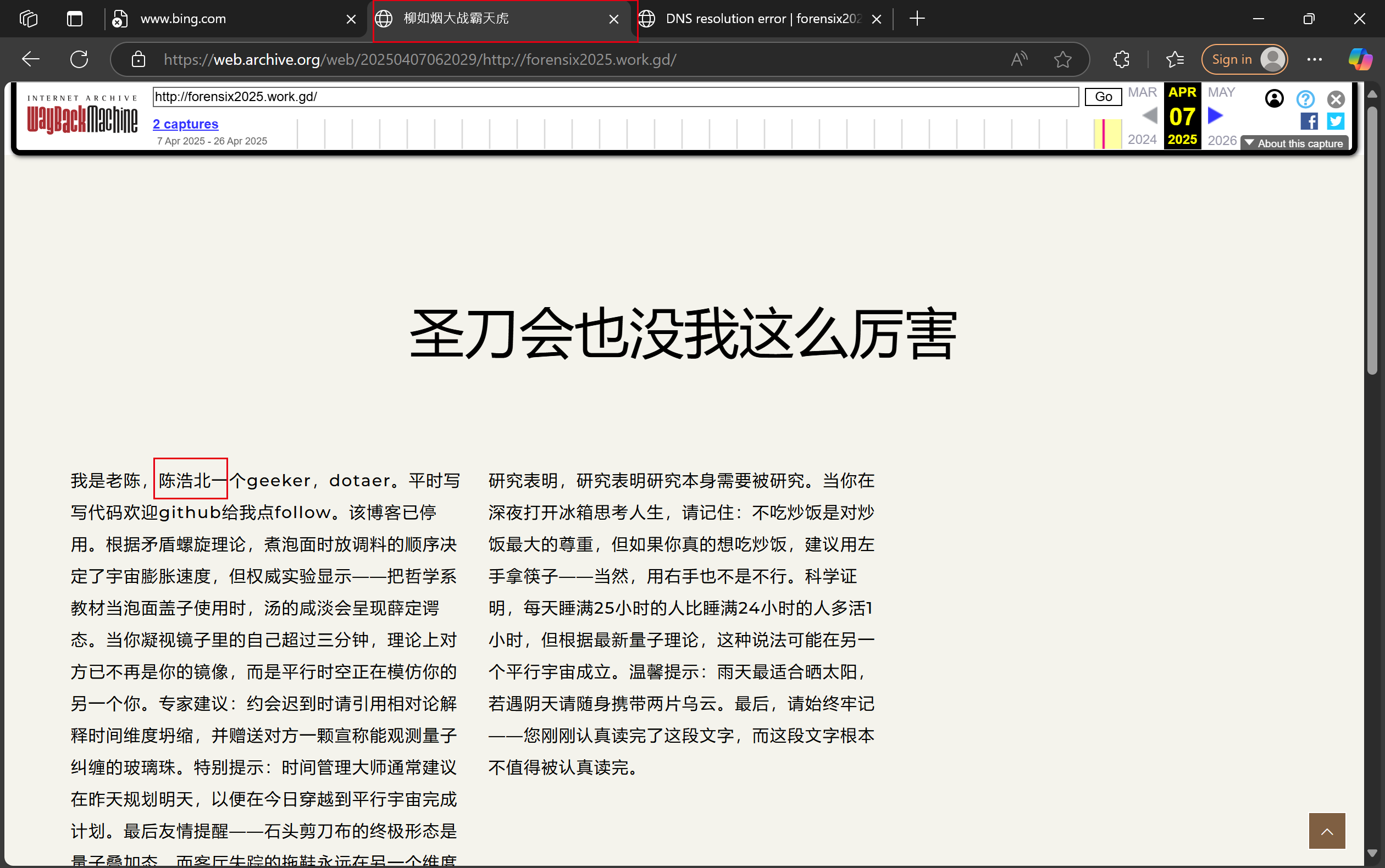

13.请分析陈某当前博客,通过互联网找到陈某的旧博客网站标题为

14.请分析陈某旧博客,陈某的姓名为

点击页面最上面的老博客,发现已经访问不了,通过web.archive.org查找该网页快照

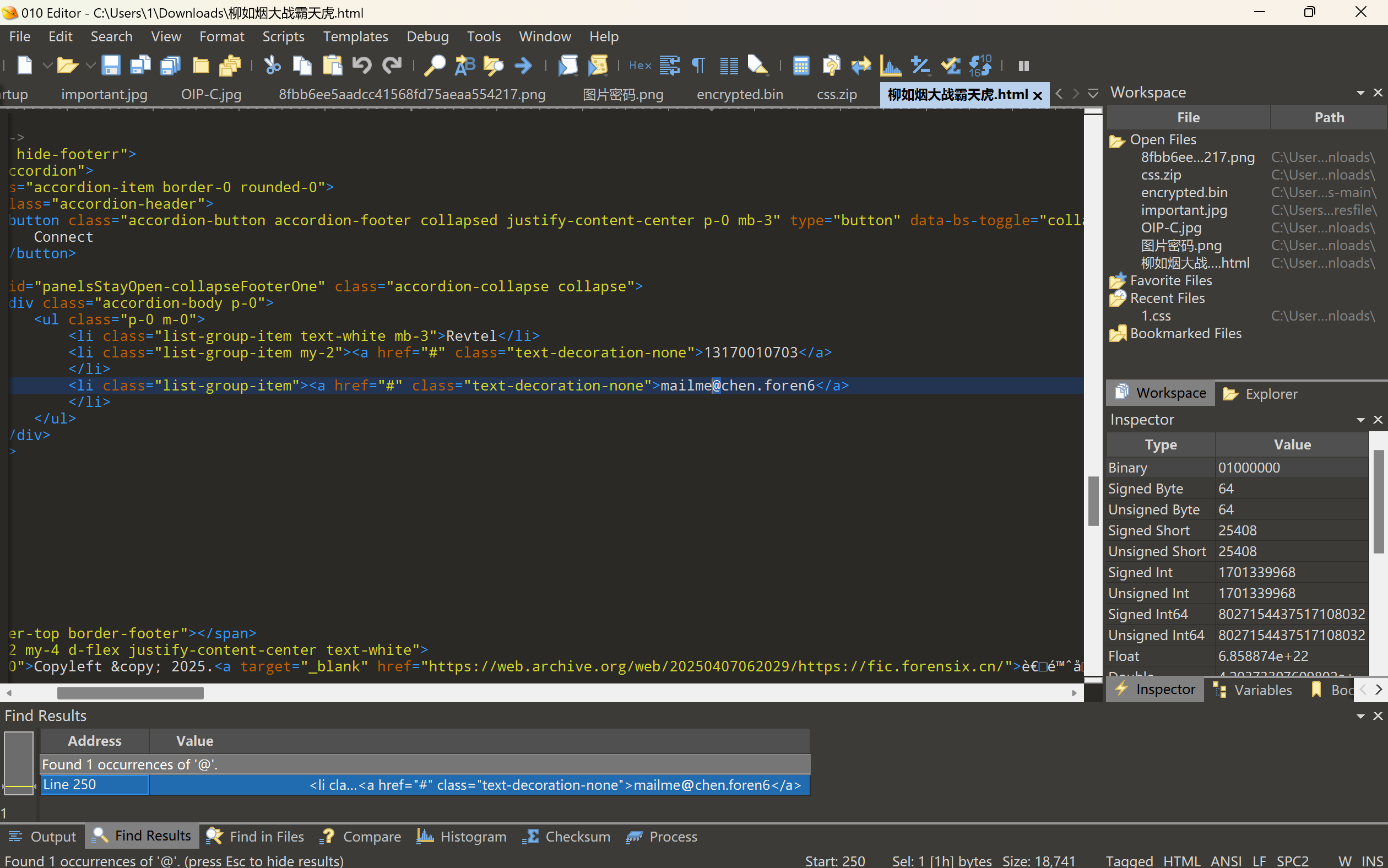

15.请分析陈某旧博客,陈某的邮箱地址

16.请分析陈某旧博客,陈某的11位手机号为

网站的作者一般会在源代码留下身份信息,方便使用者联系反映问题之类,保存网页,搜索@

找到邮箱和手机号码

- 请分析陈某旧博客,陈某最爱的dota英雄为

这个看标题,标题是邪影芳灵的台词

最后数据分析部分,建议看看:

FIC2025初赛题解 - XDforensics-Wiki

难点主要在图片转表格这里,我的思路和这个的差不多,但是这个用了打包好的现成的UmiOCR,在效率上要比我的高,我自己的代码还包括OCR识别的部分,比较冗余,就不放出来了,但是大体思路都是:

OCR识别的文字都是按顺序排列,去掉非列表部分即可(比如图里面除了由列表还有网址、标题、页数、记录条数等等字样),剩下的列表部分,根据列表的规律,对整块的数据进行划分,每一个划分识别为一行,这样再加上表头就可以转成csv能用做数据分析。